本文共 902 字,大约阅读时间需要 3 分钟。

近期,思科修复了旗下明星产品——Cisco Small Business 220系列智能交换机上的三个高危漏洞。

这三个漏洞分别是身份验证绕过(CVE-2019-1912,评级为致命,评分为9.1)、远程命令执行(CVE-2019-1913,评级为致命,评分为9.8)和命令 注入(CVE-2019-1914,评级为中等,评分为7.2)。

这三个漏洞中,前两个最为危险,因为攻击者可以利用它们在不经过身份验证的情况进行远程攻击。考虑到思科刚刚才公布漏洞,现公网上任意思科220系列智能交换机都有可能受到攻击。

在今天发布的一份安全建议中,思科表示,攻击者可以利用身份验证绕过漏洞,将文件非法上传到思科220交换机上。攻击者可借此直接替换配置文件,或者植入一个反向shell。

第二个漏洞(也是这三个漏洞中最危险的一个)可让攻击者以root权限执行任意命令,彻底接管设备。而且这只需要简单的HTTP或HTTPS交互即可实现。

安全补丁和防御措施

好消息是,这三个漏洞都是基于交换机的web管理界面。所以设备管理者可以通过直接关闭web管理界面临时防御攻击,当然,最好还是及时安装思科发布的官方补丁。

在思科发布的Cisco Small Business 220系列智能交换机固件版本1.1.4.4中已修复了这三个bug。据思科自己的说法,之前的所有版本都存在被攻击风险。

思科宣称是物联网网络安全公司VDOO发现并报告了这三个漏洞。但在撰写本文时,VDOO还没有发布任何PoC或漏洞技术细节。

有兴趣的安全研究人员可自行对思科路由器的固件进行逆向,说不定能发现这三个漏洞的利用方法。

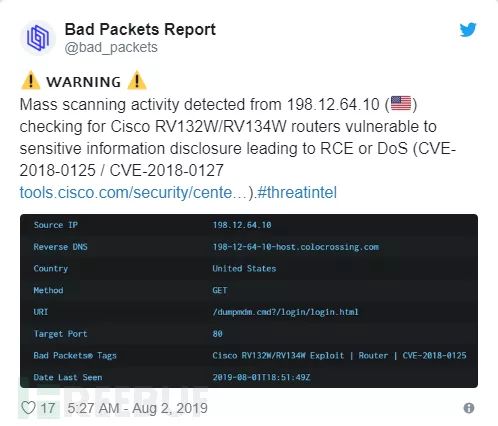

考虑到思科是当今互联网设备的领头公司之一,预计在不久的将来,将有不少攻击者将这三个漏洞包装成攻击工具,对全球进行扫描。据跟踪僵尸网络活动和恶意网络扫描的网络安全公司Bad packages的说法,在每周都有不少针对思科设备的恶意扫描。

为了彻底防御住这种攻击,每个企业的网络管理员最好能尽快摸清旗下相关思科设备,打上安全补丁。

*参考来源:ZDNet,辛木容是天才编译整理,转载请注明来自 FreeBuf.COM

精彩推荐

转载地址:https://blog.csdn.net/weixin_33303537/article/details/112270342 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关于作者