本文共 1968 字,大约阅读时间需要 6 分钟。

从(real VS ideal)的角度来看两方安全计算

上文说到,基于模拟范式思想的两种证明方法在一般情况下都是可以应用在两方安全计算中的,之前主要说了基于扩展的零知识证明的证明方法,本节主要讨论从现实和理想不可区分的角度来讨论安全的证明。

在这种角度下,我们首先考虑理想模型,两个参与方由一个可信第三方连接,并且由可信第三方来计算。接着在真实的执行过程中就是执行协议没有可信第三方参与。一个协议在真实下被叫做安全在确定的敌手行为下,如果真实的执行过程存在这样的敌手能够被模拟在相应的理想模型下,就称在现实模型下是安全的。这个模拟不是通过传统的算法模拟一方的视角,而是通过执行一个理想的协议模拟两方参与者的共同视角。

首先我们定义理想协议,在半诚实敌手的模型下,理想模型包括每一方发送的输入,和一个可信第三方,并且存在私有信道,可信第三方计算对应的输出让后将得到的输出对发送给相应的参与方。这里唯一的敌手行为被允许为其中的一方可以决定自己输出根据他自己的输入和他接受的输出。这种敌手行为展现出敌手试图从当前的执行方视图中学习信息。另一个参与方单纯的输出自己从可信第三方接受到的值即可。

对于真实模型下,这里存在一个真实的两方协议并且敌手的行为被限定为半诚实的,也就是说,协议是按照预先定义执行的,但是其中的一方产生他的输出根据他在执行过程中的视图。这里唯一允许的敌手行为是敌手根据整个协议在执行过程中的视图来决定自己的输出。

最后,我们定义半诚实模型中的安全,一个安全的协议对于半诚实模型时这样的,对于任何可能的其中一个参与方的半诚实敌手行为,我们可以模拟真实计算联合输出通过执行一个理想模型(理想模型中存在一个半诚实敌手和一个诚实方),也就是说本质上,现实中的敌手行为都可以在理想模型中模拟执行,并且理想模型可以同样生成与现实模型对应结果的过程。实际上,在协议开始之前,我们需要定义半诚实敌手可以使用的先验的信息,这可以通过辅助输入解决。

注意在理想和现实两个模型中,半诚实敌手行为仅仅在执行写了协议之后的才能发生,因此,在理想模型中,这个行为被捕获通过本地输入-输出对来反应,但是在社会模型中,这个模型被捕获通过计算一方本地的视图。

半诚实理想模型中的定义

定义函数:f: {0,1}* x {0,1}* =》 {0,1}* x {0,1}*

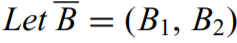

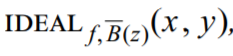

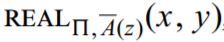

定义:f1(x,y) f2(x,y) 是输出f(x,y) 中的两个元素 定义PI为协议执行函数 f ; 为一对概率多项式算法表示参与方在理想模型中的策略。这样的一对算法是可以接受的再理想模型中,如果至少有一个Bi我们有,Bi(u,v,z)= v, 其中u定义为参与方的本地输入,v为本地输出,并且z为一个辅助输入。在B下的 f 在理想模型中的执行,关于输入对 (x,y) 和辅助输入z, 定义为如下的两种表示:

为一对概率多项式算法表示参与方在理想模型中的策略。这样的一对算法是可以接受的再理想模型中,如果至少有一个Bi我们有,Bi(u,v,z)= v, 其中u定义为参与方的本地输入,v为本地输出,并且z为一个辅助输入。在B下的 f 在理想模型中的执行,关于输入对 (x,y) 和辅助输入z, 定义为如下的两种表示:

这就是说,如果Bi是诚实的,那么它仅仅输出从诚实方获取到的值,因此,我们选择同样的辅助输入提供给两方是无所谓的,因为诚实方不会使用辅助输入。

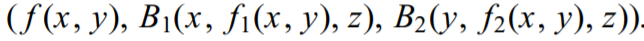

这就是说,如果Bi是诚实的,那么它仅仅输出从诚实方获取到的值,因此,我们选择同样的辅助输入提供给两方是无所谓的,因为诚实方不会使用辅助输入。 现在定义现实模型中的组件:类似于在理想模型中的定义,

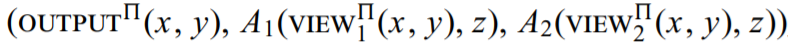

为现实模型中的一对概率多项式算法,为两方在现实模型中的策略算法,如果最少存在一个参与方Ai 为有Ai(view,aux) = out 对于每一个view 和aux ,out是根据VIEW计算出来的输出。在执行协议中,我们可以使用定义如下:

为现实模型中的一对概率多项式算法,为两方在现实模型中的策略算法,如果最少存在一个参与方Ai 为有Ai(view,aux) = out 对于每一个view 和aux ,out是根据VIEW计算出来的输出。在执行协议中,我们可以使用定义如下:

也就是说,在真实的模型下,有计算得到协议的输出,A1的视图和辅助输入,A2的视图和辅助输入;同样的,辅助输入对于诚实方没有作用;

也就是说,在真实的模型下,有计算得到协议的输出,A1的视图和辅助输入,A2的视图和辅助输入;同样的,辅助输入对于诚实方没有作用; 定义一个协议的安全

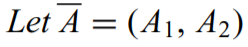

协议PI被称之为安全计算函数 f 在半诚实模型下,当任何的概率多项式算法A1,A2在现实模型中,存在一个概率多项式函数对B1,B2在理想模型下:

理想模型下的函数和现实模型下的函数计算不可区分;其中x 和 y 是多项式长度的,并且长度相等;明显,联和执行定义过程中在真实的模型下禁止参与方修改原来协议定义的执行过程;可信方和不诚实方的为不同单纯的就是在执行中对于本地视图的处理过程不同,一个诚实方的输出仅仅输出它视图中的输出,但是半诚实方可能会输出一个随机函数的视图。值得注意的是,包括函数的输出值对或者协议的输出值,在理想和现实模型下是有意义的仅仅在于函数f 是随机的。如果函数是确定性的,那么要求协议的输出和函数的计算结果相等。这个结果包含不诚实一方输出,如果是确定性的输入和输出,只要有一方敌手敢于输出随机结果,那么真伪是立刻可以判定的。所以此处主要针对于通用情况而言;

理想模型下的函数和现实模型下的函数计算不可区分;其中x 和 y 是多项式长度的,并且长度相等;明显,联和执行定义过程中在真实的模型下禁止参与方修改原来协议定义的执行过程;可信方和不诚实方的为不同单纯的就是在执行中对于本地视图的处理过程不同,一个诚实方的输出仅仅输出它视图中的输出,但是半诚实方可能会输出一个随机函数的视图。值得注意的是,包括函数的输出值对或者协议的输出值,在理想和现实模型下是有意义的仅仅在于函数f 是随机的。如果函数是确定性的,那么要求协议的输出和函数的计算结果相等。这个结果包含不诚实一方输出,如果是确定性的输入和输出,只要有一方敌手敢于输出随机结果,那么真伪是立刻可以判定的。所以此处主要针对于通用情况而言; 特别说明,辅助输出在这个7.12 中没有积极的影响;

以上内容参考《Foundations.of.Cryptography.Volume.2.Basic.Applications(Oded.Goldreich)》

转载地址:https://blog.csdn.net/zmrlinux/article/details/103100892 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关于作者