文件包含漏洞实验

发布日期:2021-06-30 10:52:03

浏览次数:2

分类:技术文章

本文共 246 字,大约阅读时间需要 1 分钟。

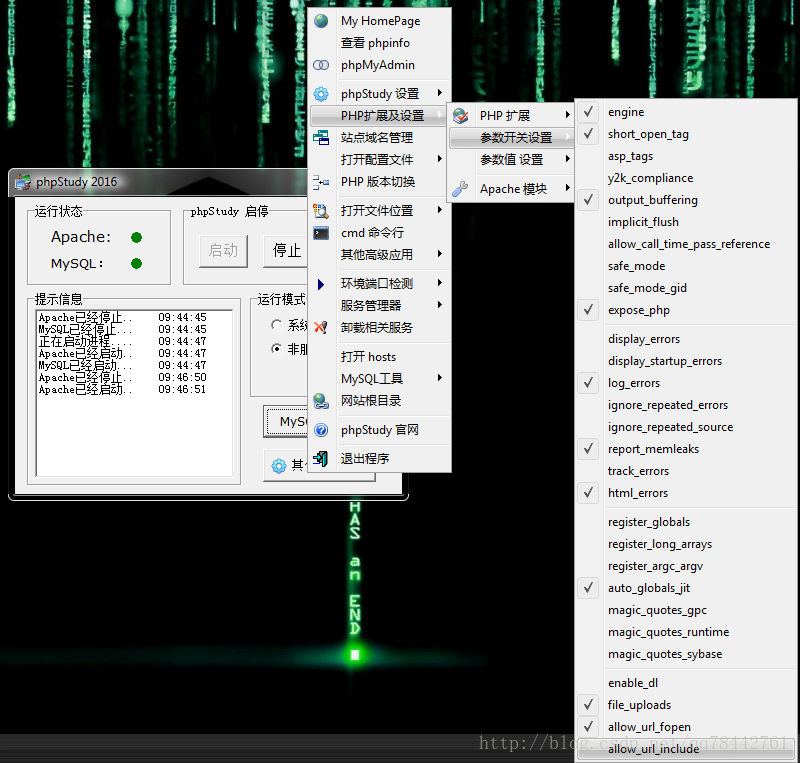

在本次实验前要先开启远程包含如下图所示:

某php程序员小白将下面的代码命名成test.php部署到网站http://websecurity.163.com/的根目录下

安全工程师小黑研究该网站后在自己网站http://hack.163.com/根目录下上传了phpinfo.txt,代码如下:

请问小黑利用该phpinfo.txt应该如何构造URL才能在websecurity.163.com执行phpinfo函数?

我们可以很容易的知道url为:

我们用本机测试下:

如下图:

转载地址:https://it1995.blog.csdn.net/article/details/79514035 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

网站不错 人气很旺了 加油

[***.192.178.218]2024年04月09日 13时25分14秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

【NLP学习笔记】词性标注(Part-of-speech Tagging, POS)

2019-04-30

《知识图谱》阅读笔记(七)

2019-04-30

《知识图谱》阅读笔记(九)

2019-04-30

【超越白皮书7】你需要知道关于ETH2.0的几个事实

2019-04-30

超越白皮书8:穿云而过的闪电网络

2019-04-30

AMM做市无常损失对冲分析系列(一)—— 损益及期权对冲模型构建

2019-04-30

JS中document对象和window对象有什么区别

2019-04-30

【python练习题】遍历1

2019-04-30

【matlab】显示图片且下方显示文字

2019-04-30

关于greater<int>以及类模板的一些理解

2019-04-30

对于时间复杂度的通俗理解

2019-04-30

如何输入多组数据并输出每组数据的和?

2019-04-30

基于CentOS 7的Linux常用命令行命令

2019-04-30

行阶梯型矩阵

2019-04-30

信号量机制

2019-04-30

临界资源与临界区

2019-04-30

matlab中uint8,double,im2double和im2uint8的区别

2019-04-30

数字图像处理总复习

2019-04-30

图像去噪(包含修正的阿尔法均值滤波及通用滤波方法代码)

2019-04-30