CGCTF——MYSQL

发布日期:2021-06-30 17:41:05

浏览次数:2

分类:技术文章

本文共 286 字,大约阅读时间需要 1 分钟。

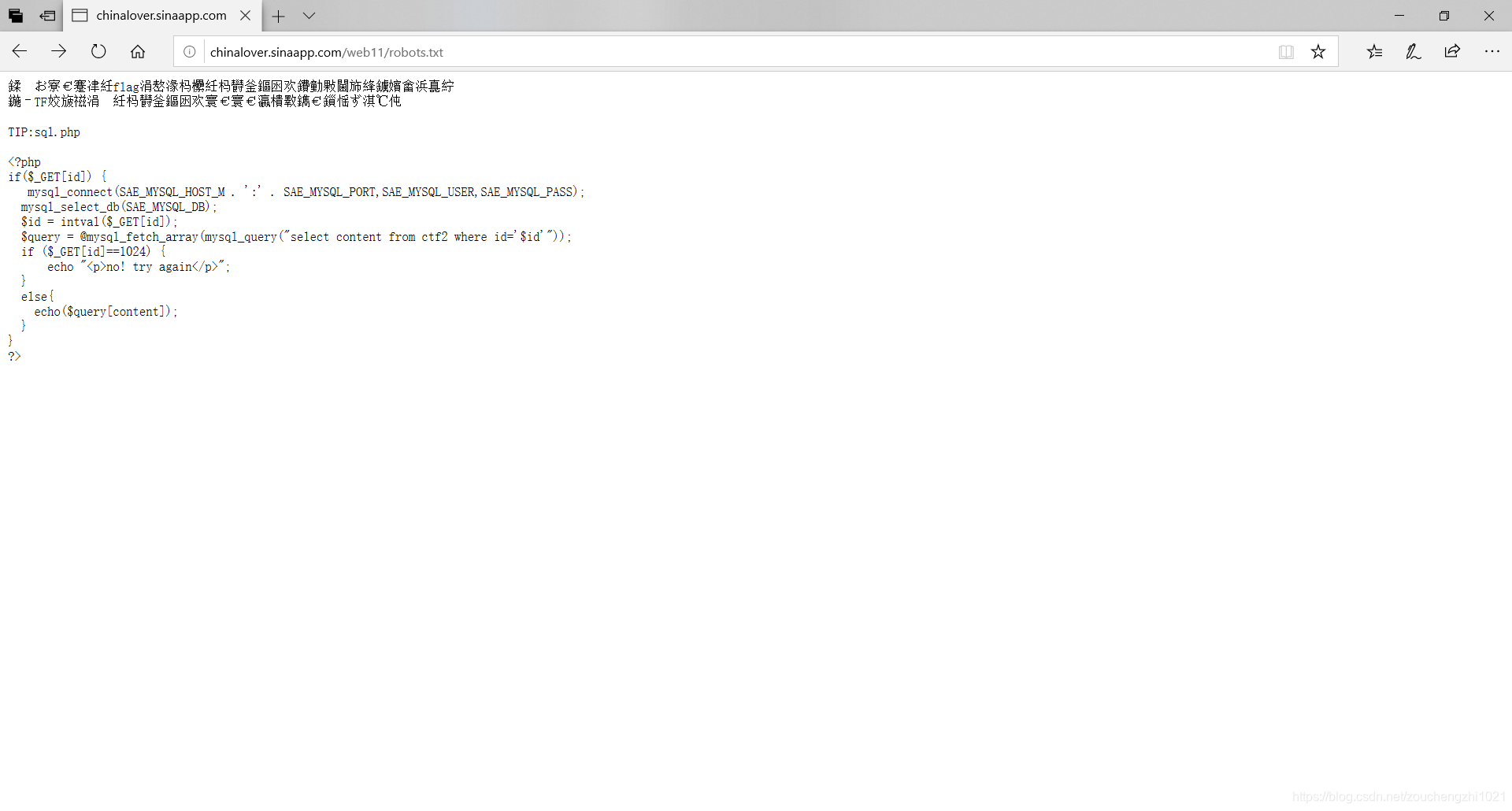

no! try again"; } //如果id=1024,输出no! try again,否则输出查询结果 else{ echo($query[content]); }}?> intval() 函数用于获取变量的整数值。

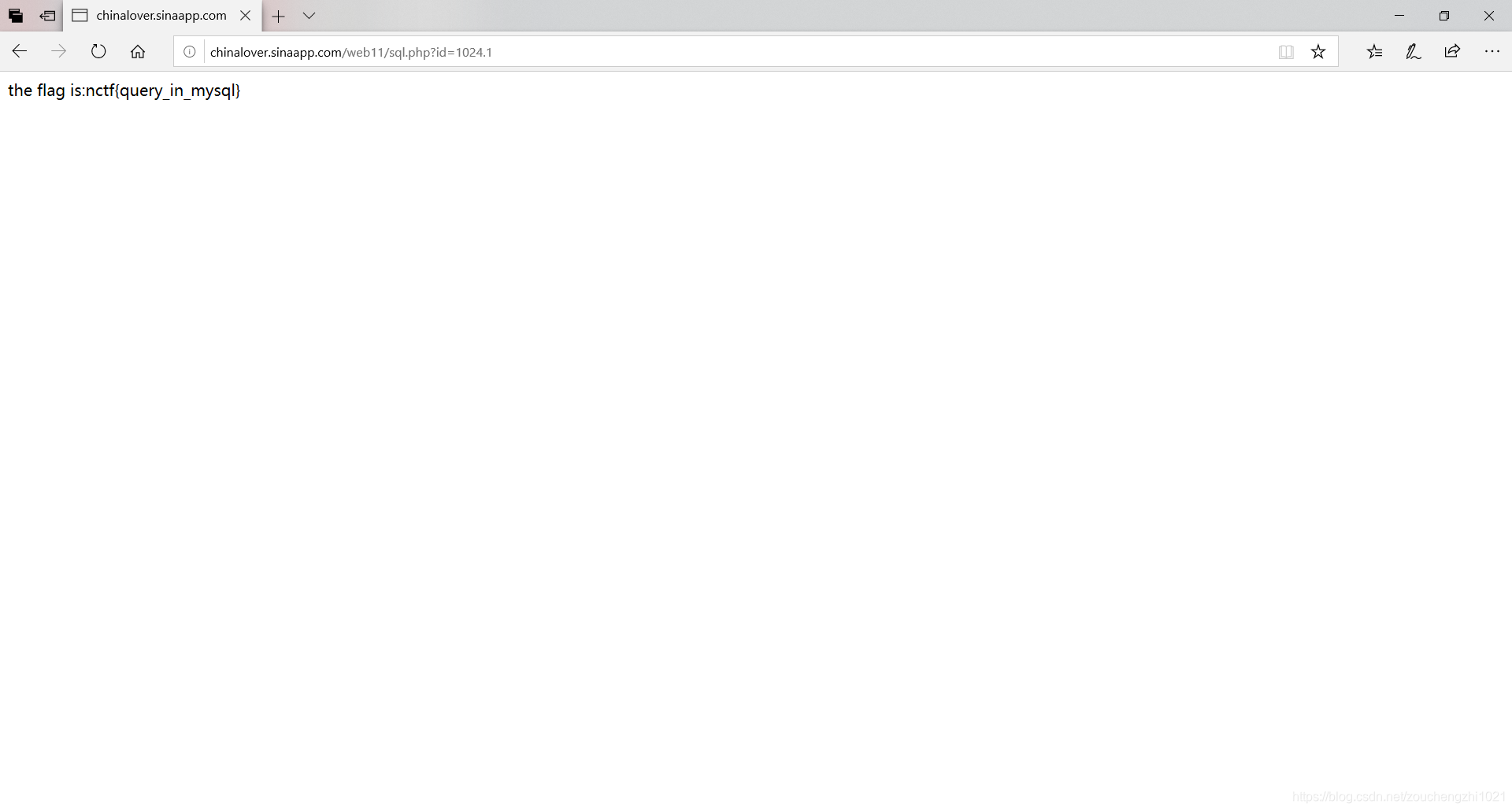

利用intval()函数来绕过,输出flag。因此,url传入id不能为1024整数,且小数位不能为0,实现绕过if判断,输出flag,id=1024.1根据提示:TIP: sql.php

所以url为:

http://chinalover.sinaapp.com/web11/sql.php?id=1024.1

转载地址:https://leo-max.blog.csdn.net/article/details/104246733 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关注你微信了!

[***.104.42.241]2024年04月16日 15时49分16秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

CodeForces 248B - Chilly Willy - 找规律

2019-04-30

POJ-2418 Hardwood Species(Trie树)(map)

2019-04-30

HDU-4300 Clairewd’s message + 4333(扩展KMP)

2019-04-30

HDU 1592 Half of and a Half(高精度)

2019-04-30

POJ-3304 Segments(计算几何)

2019-04-30

UVA-11538 Chess Queen(数学)

2019-04-30

UVA-11401 Triangle Counting(数学优化)

2019-04-30

Codeforces Round #369 (Div. 2)

2019-04-30

UVA 11426 GCD - Extreme (II)(欧拉函数)

2019-04-30

HDU-2838 Cow Sorting(树状数组)

2019-04-30

POJ-2299 Ultra-QuickSort(树状数组)(离散化)

2019-04-30

基于SSM的兼职论坛系统的设计与实现

2019-04-30

基于java的图书管理系统的设计与实现

2019-04-30

基于java的SSM框架理财管理系统的设计与实现

2019-04-30

基于java的ssm框架就业信息管理系统的设计

2019-04-30

基于java的ssm框架的旅游网站设计与实现

2019-04-30

基于java的SSM框架的流浪猫救助网站的设计与实现

2019-04-30

基于java的SSM框架的教务关系系统的设计与实现

2019-04-30