2020网鼎杯青龙组部分题目WP

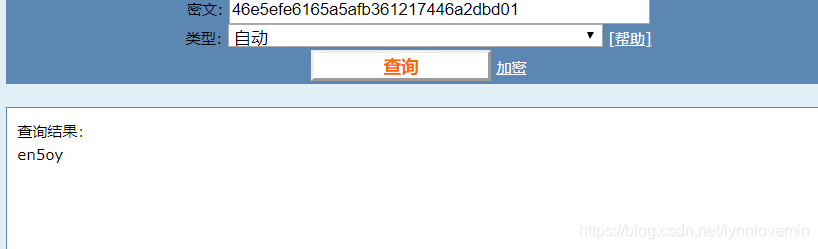

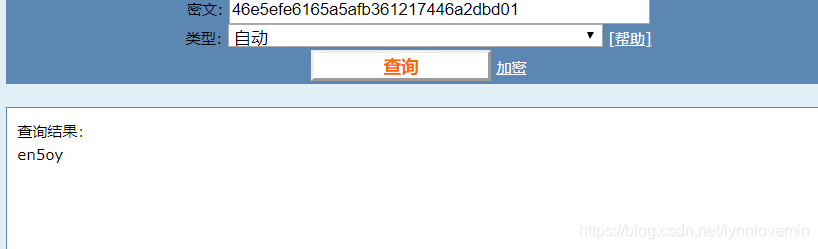

找个md5网站解密,得到明文

找个md5网站解密,得到明文  输入后得到一个方程组,解方程组(找个就不用说了,初中知识)

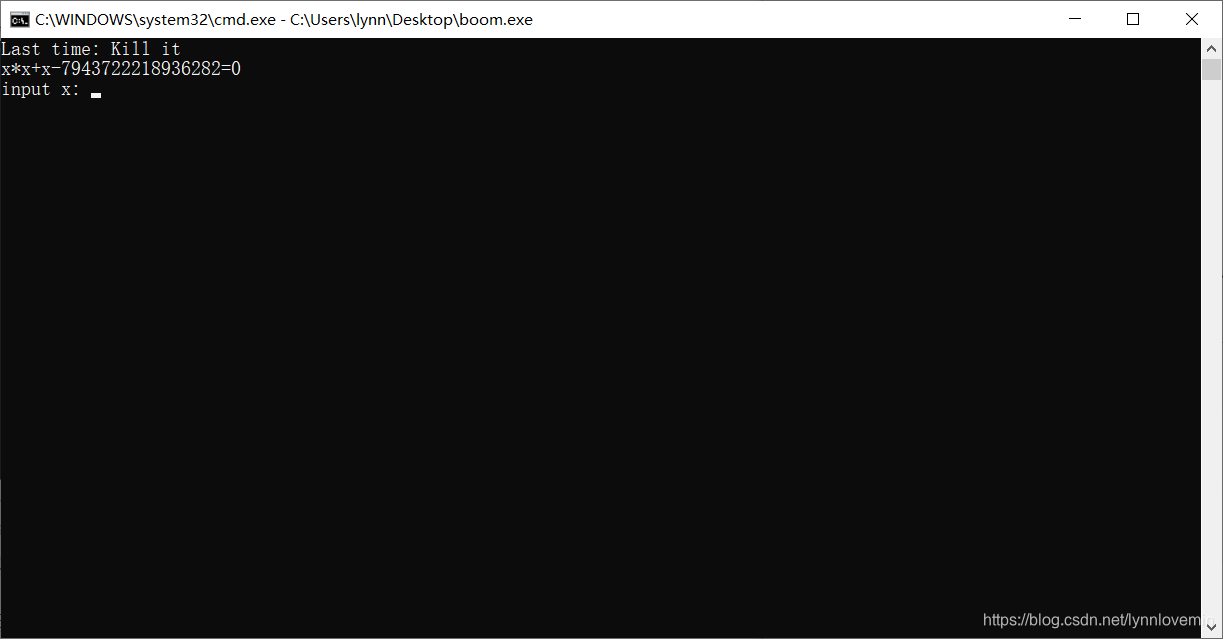

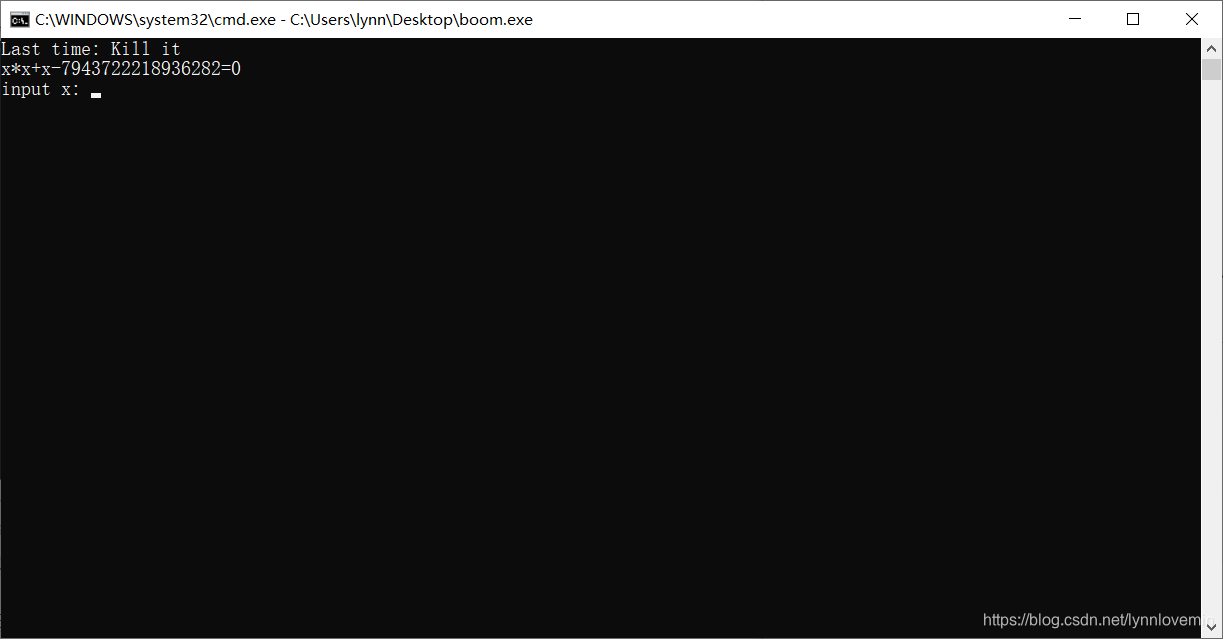

输入后得到一个方程组,解方程组(找个就不用说了,初中知识)  输入有又出现一个方程:

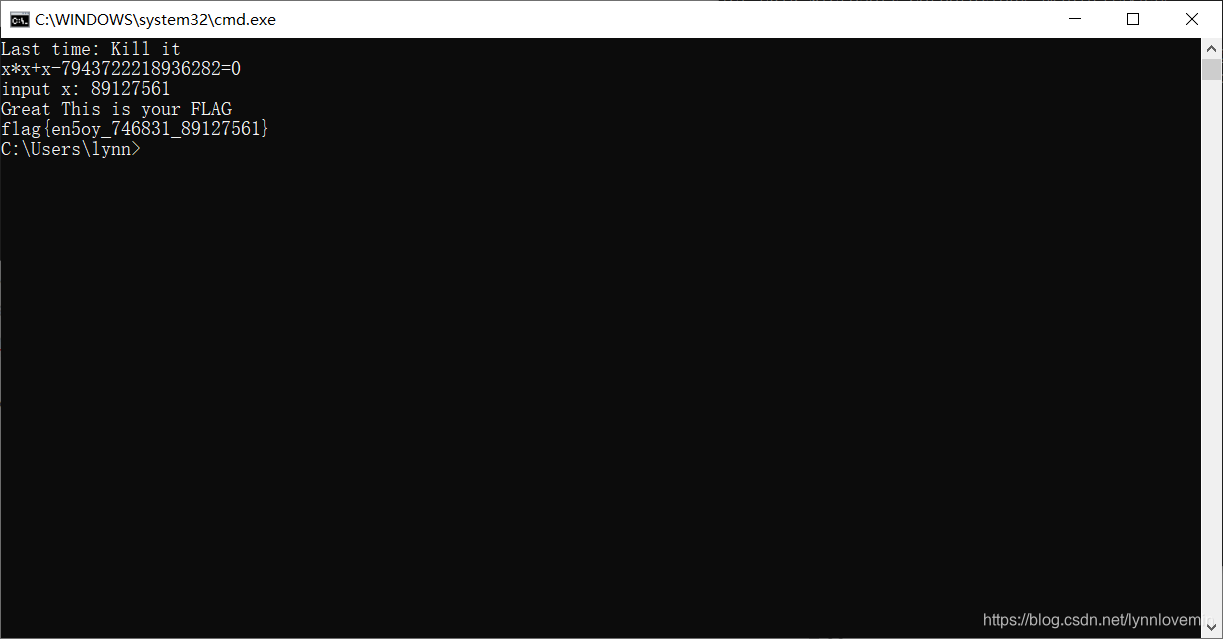

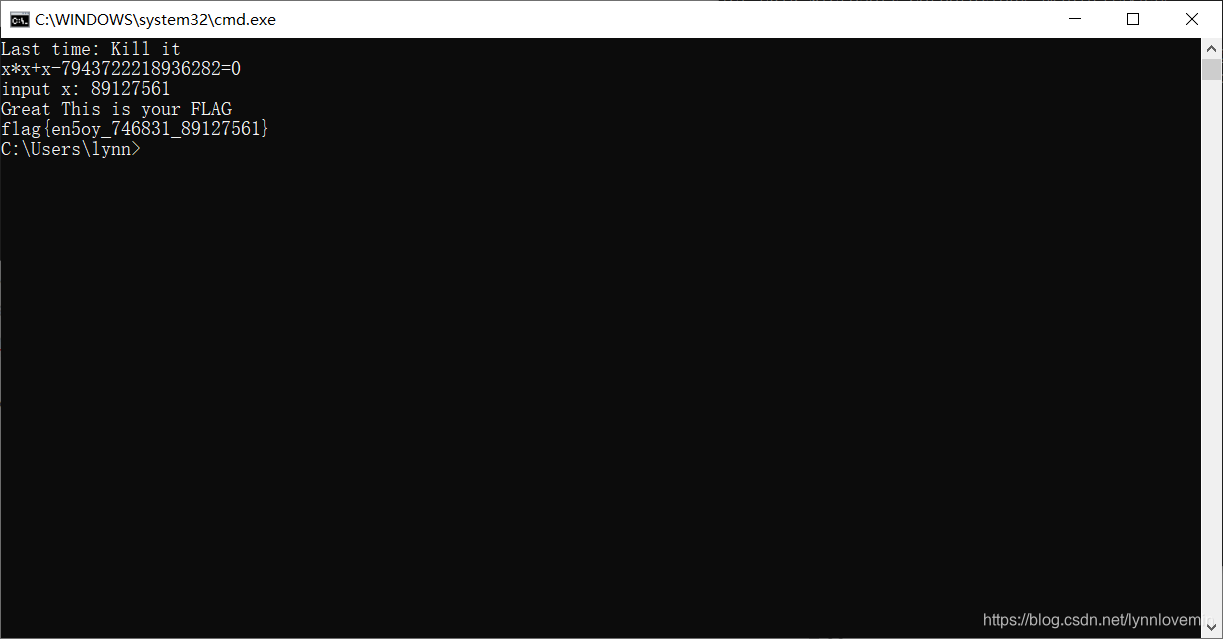

输入有又出现一个方程:  解出来输入x可得flag:

解出来输入x可得flag:

他是将一串数字做了不同操作符运算,得到一个ascii码,即为flag,于是写出爆破payload如下:

他是将一串数字做了不同操作符运算,得到一个ascii码,即为flag,于是写出爆破payload如下:

发布日期:2021-07-01 00:01:59

浏览次数:2

分类:技术文章

本文共 623 字,大约阅读时间需要 2 分钟。

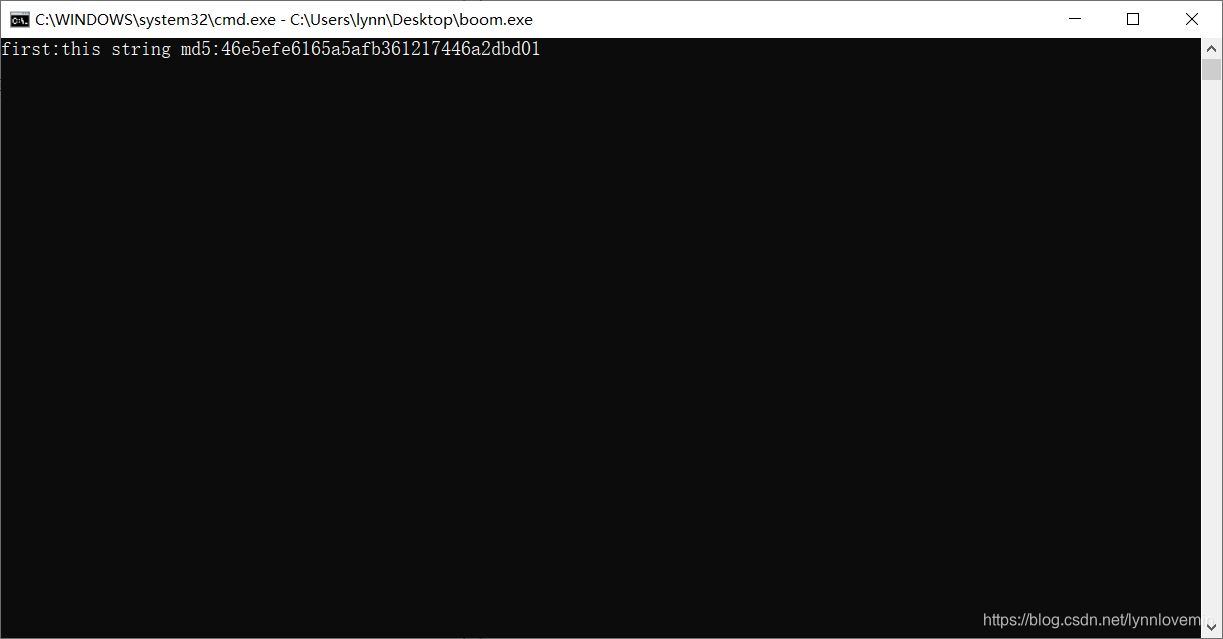

0x00 Crypto之boom

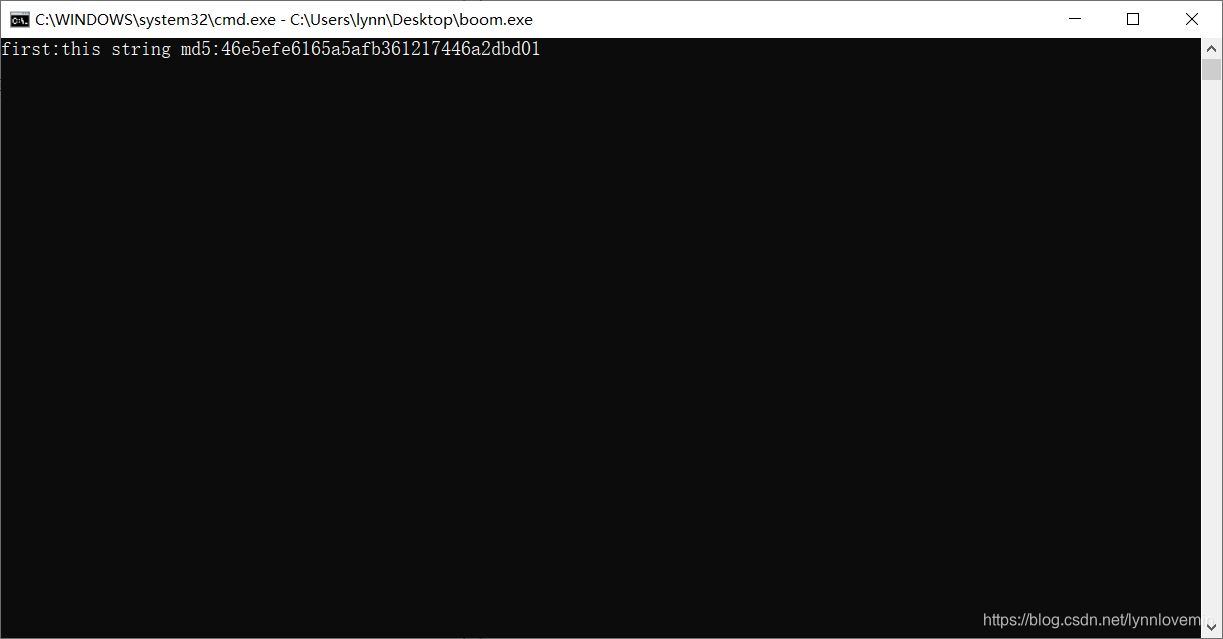

下载下来是个exe文件,拖到cmd运行(切记一定不要双击,用cmd打开)

找个md5网站解密,得到明文

找个md5网站解密,得到明文  输入后得到一个方程组,解方程组(找个就不用说了,初中知识)

输入后得到一个方程组,解方程组(找个就不用说了,初中知识)  输入有又出现一个方程:

输入有又出现一个方程:  解出来输入x可得flag:

解出来输入x可得flag:

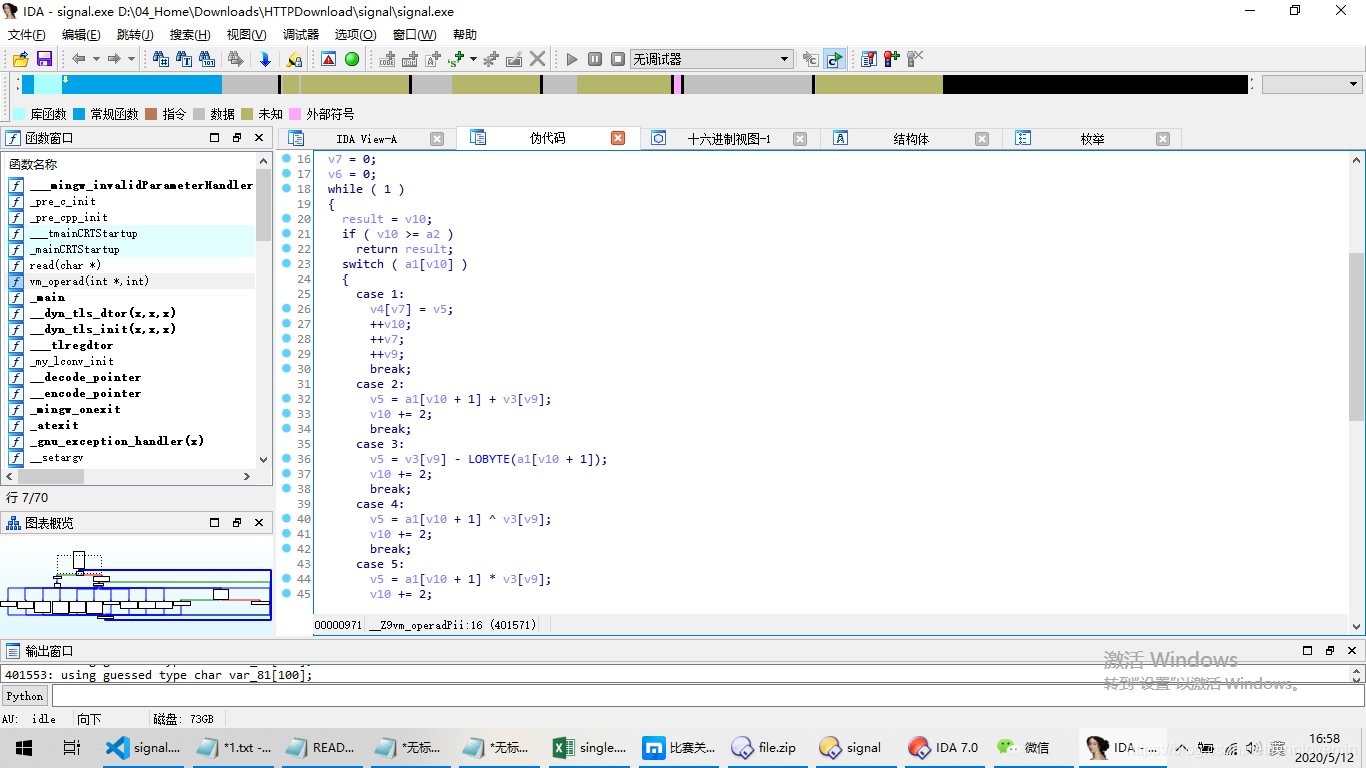

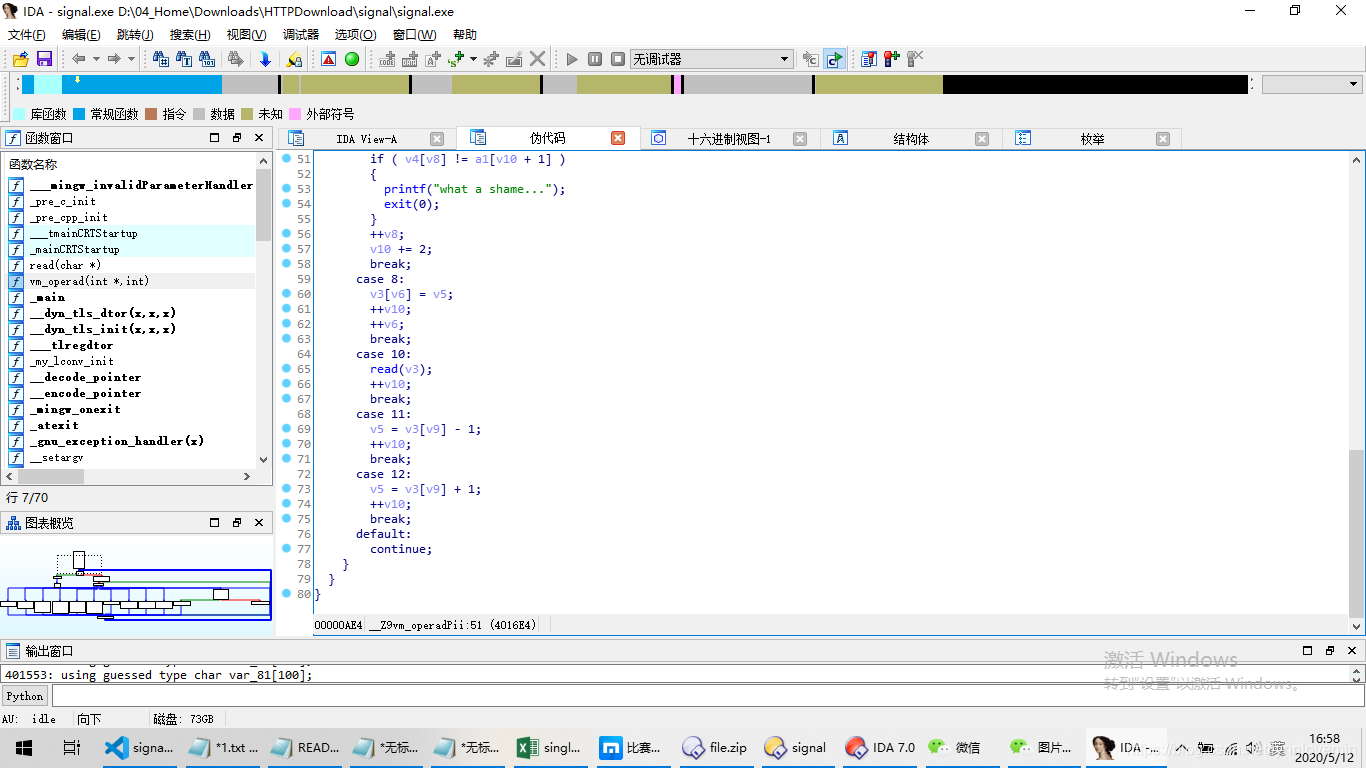

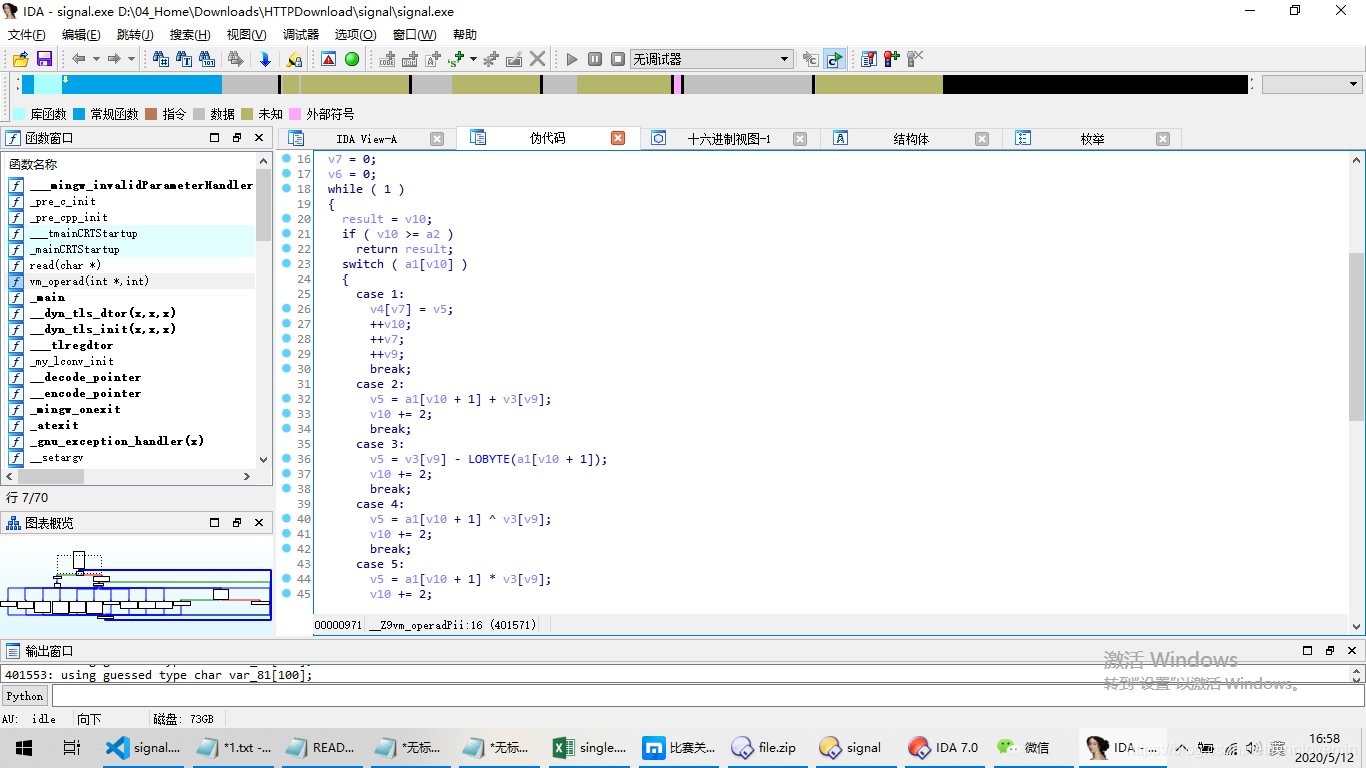

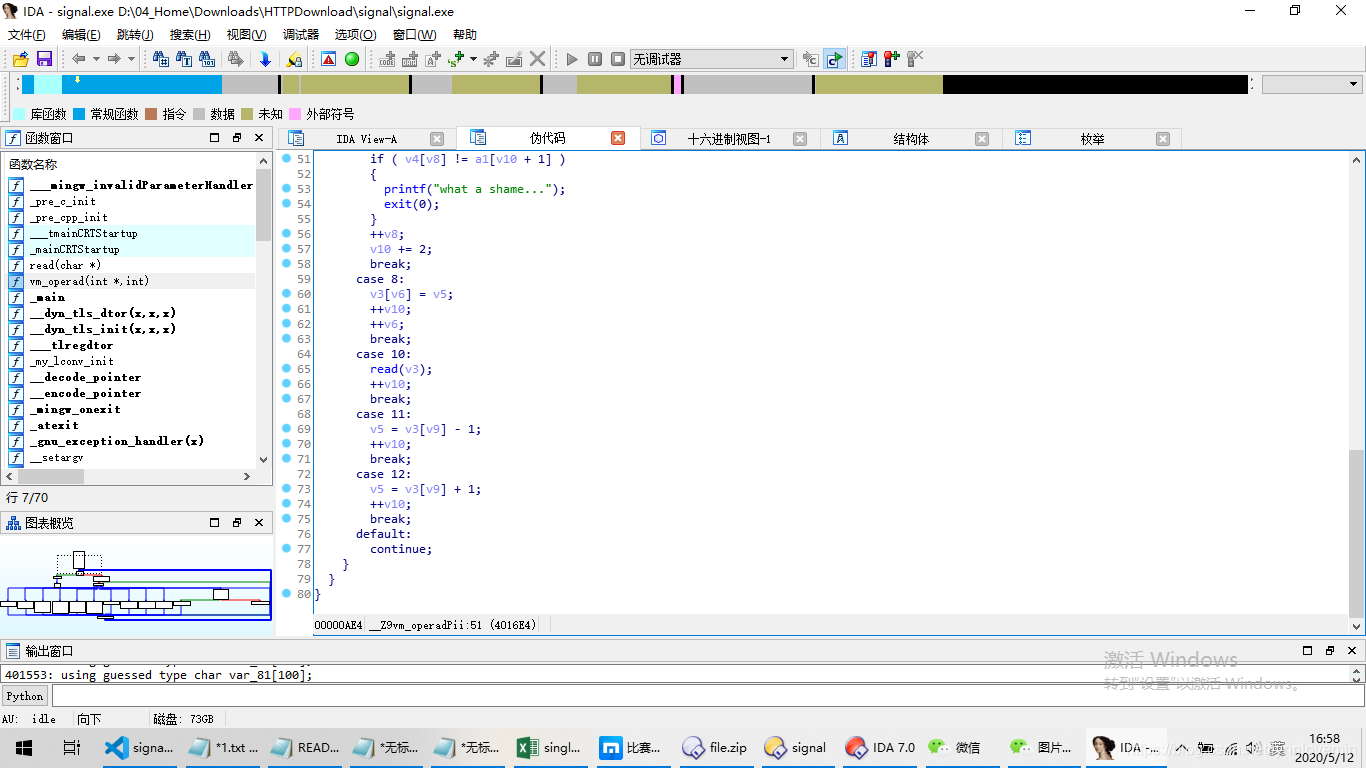

0x01 Reverse之signal

用IDA逆向后,可得关键算法:

他是将一串数字做了不同操作符运算,得到一个ascii码,即为flag,于是写出爆破payload如下:

他是将一串数字做了不同操作符运算,得到一个ascii码,即为flag,于是写出爆破payload如下: # -*- coding: UTF-8 -*-code = [10,4,16,8,3,5,1,4,32,8,5,3,1,3,2,8,11,1,12,8,4,4,1,5,3,8,3,33,1,11,8,11,1,4,9,8,3,32,1,2,81,8,4,36,1,12,8,11,1,5,2,8,2,37,1,2,54,8,4,65,1,2,32,8,5,1,1,5,3,8,2,37,1,4,9,8,3,32,1,2,65,8,12,1,7,34,7,63,7,52,7,50,7,114,7,51,7,24,7,167,7,49,7,241,7,40,7,132,7,193,7,30,7,122]result = [34,63,52,50,114,51,24,167,49,241,40,132,193,30,122]flag = []def encode(x,code): i=0 achar=0 while(i

转载地址:https://lynnlovemin.blog.csdn.net/article/details/106080429 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

很好

[***.229.124.182]2024年04月29日 18时34分53秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

[10] JMeter-察看结果树,你知道都有哪些功能吗?

2019-05-01

[11] JMeter-结果分析之聚合报告

2019-05-01

[12] JMeter-结果分析之图形图表

2019-05-01

[13] JMeter-详解JMeter参数化之CSV Data Set Config

2019-05-01

[14] JMeter关联-详解JMeter正则表达式提取器

2019-05-01

优化jmeter脚本

2019-05-01

Gradle基础使用总结1

2019-05-01

性能测试场景设置---不同场景下对应的jmeter脚本【不定时补充】

2019-05-01

登录oracle数据库时常用的操作命令整理

2019-05-01

微信小程序实现安卓机下拉不刷新,ios下拉刷新操作(自定义底部tab栏在安卓机下拉)

2019-05-01

小程序动态获取组件高度(自定义Tabbar的高度)

2019-05-01

如何是实现微信会员开卡组件中一个手机号绑定一个微信号(思路篇)

2019-05-01

has been blocked by CORS policy: Response to preflight request doesn‘t pass access control check 报错

2019-05-01

使用aspose.words 18.6实现pdf文档转换

2019-05-01

Java数组详解

2019-05-01

Java面向对象详解

2019-05-01

在Debian 8上使用Apt-Get安装Java

2019-05-01

vs中动态DLL与静态LIB工程中加入版本信息的方法

2019-05-01

大数据分析技术与应用一站式学习(值得收藏)_v20200418

2019-05-01