20145233计算机病毒实践7之动态分析3

Lab03-03动静态分析

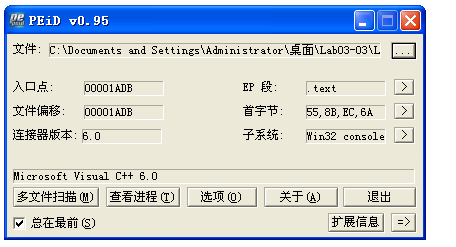

PEiD

可以看出来没有被加壳了

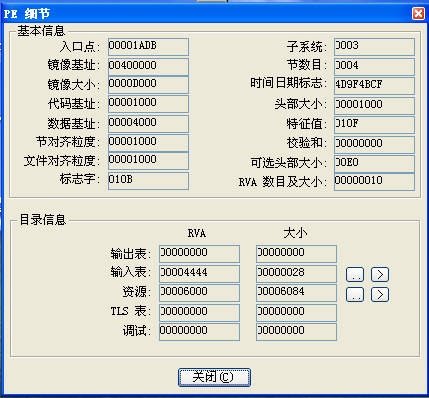

详细的PE文件信息

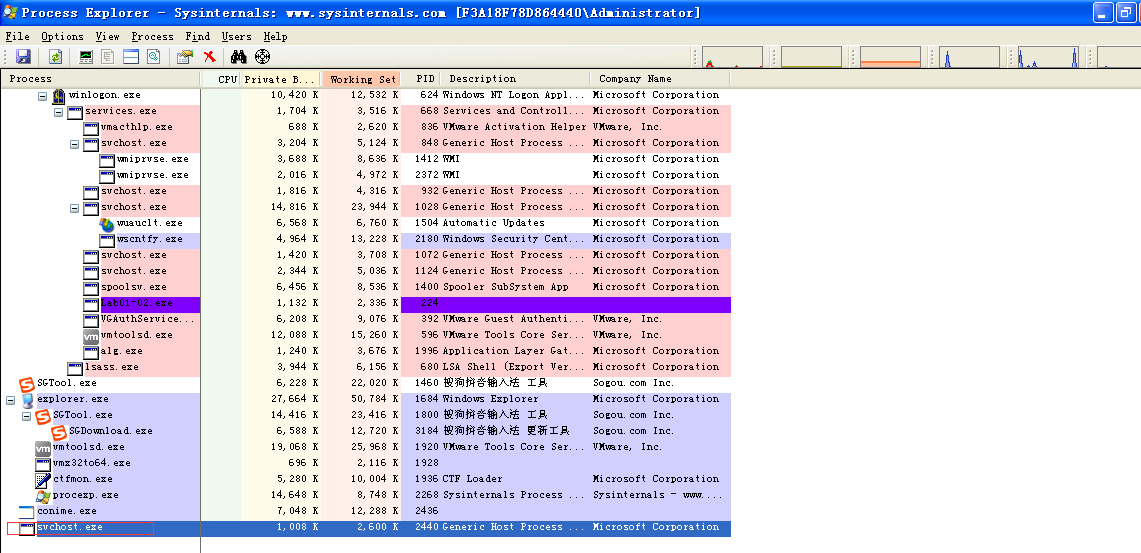

Process Explorer

打开proex来实时监控一下,双击打开03-03.exe程序,因为我手速慢没有捕捉到那个一闪而过的程序,只见它留下了一个孤儿进程(pid为2440)

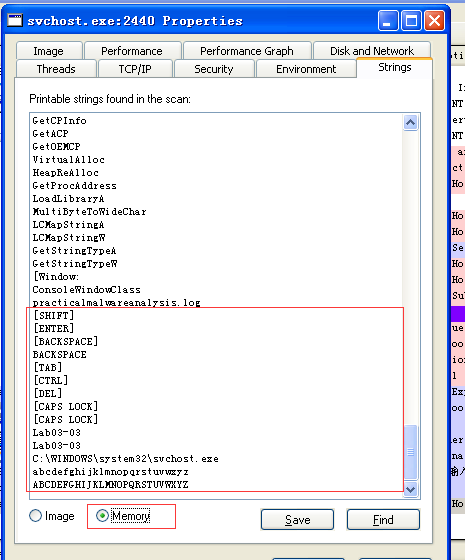

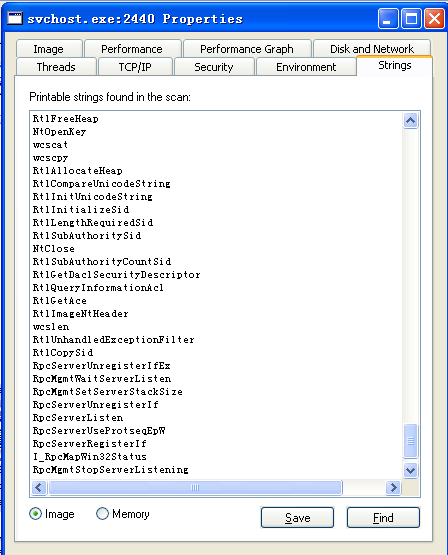

查看一下是否有任何内存修改行为

- 查看属性选择内存,发现了很多shift,enter等符号,这时我们还发现了一个.log日志文件,我们这会就有理由怀疑这可能是记录键盘录入信息的恶意程序

再次选择磁盘映象,但是没有找到好像有用的信息

以上两张图的结果表明,磁盘映像和内存的不一样,说明被修改过

行为特征

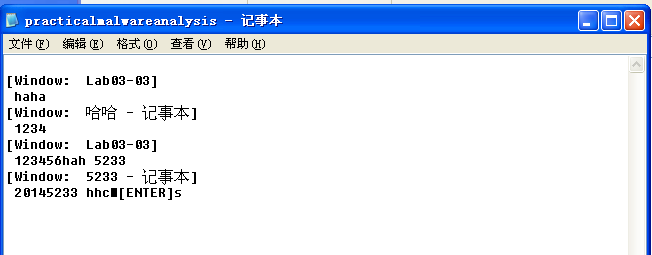

- 双击直接打开这个.log文件

- 发现里面记录了我刚才操作的键盘记录

Process Monitor

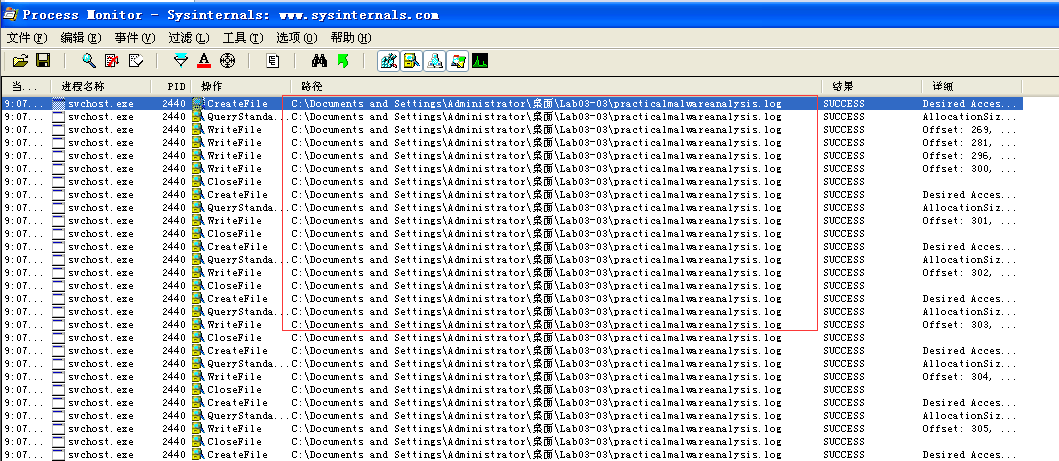

- 打开Process Monitor,里面有很多叫这个孤儿进程的的,但是不是我们要寻找的

- 点击上面的过滤,选择pid为2440加入到里面,点击确认

- 可以得到如下图结果,可以看到它的写文件过程,就是写入到刚才的.log文件中

程序说明

- 通过分析这个Lab03-03基本就可以得出一个结论,它留下一个和系统名一样的进程来记录你的键盘录入信息,把记录的信息都存在.log日志中